SZOLGÁLTATÁSOK

INFORMÁCIÓBIZTONSÁGI ÉS ADATVÉDELMI TANÁCSADÁS

-

INFORMÁCIÓBIZTONSÁGI IRÁNYÍTÁSI RENDSZER BEVEZETÉSE

Az elektronikusan tárolt, feldolgozott információk manapság a legfontosabb vagyontárgyuk a szervezeteknek. Ezért ezek megfelelő védelméről minden szervezetnek elemi érdeke, hogy gondoskodjon.Az Információbiztonsági Irányítási Rendszer (továbbiakban IBIR) egy olyan legjobb gyakorlaton alapuló rendszer, amely az információ védelmét a szervezet felső vezetésének kockázatvállalási hajlandóságától kezdve a szervezet egészére vonatkozó szabályok megalkotásán át egészen az informatikai eszközök kezeléséig egységes keretben kezeli.A szolgáltatás keretében

- elkészítjük az IBIR dokumentumait;

- elkészítjük vagy támogatást nyújtunk az eljárásrendek elkészítésében;

- segítünk a szervezetnek a szabályzati kontrollok bevezetésében.

A szabályzati környezet kialakításakor figyelembe vesszük a szervezet egyedi működését és a szervezet esetében releváns információbiztonsági standardokat (ISO 27000 szabványcsalád, TISAX stb.), EU-s információbiztonsági és adatvédelmi elvárásokat (NIS2, DORA, GDPR), a hazai jogszabályokat és a kapcsolódó hatósági ajánlásokat, útmutatásokat és állásfoglalásokat. -

ÜZLETI HATÁSELEMZÉS ÉS ADATVAGYON FELMÉRÉS

Minden szervezet információbiztonsági feladatainak ellátásához alapvető fontosságú, hogy megismerje az általa kezelt adatvagyont, illetve annak a szervezet számára képviselt értékét.Az adatvagyonleltár felmérést a szervezet üzleti területeinek bevonásával hajtjuk végre, olyan kompetens személyekkel, akik jól ismerik az üzleti területük működését, a működés során használt informatikai rendszereket, illetve a kezelt adatokat, azok minden előfordulásában. A felmérés során a beazonosított információs vagyonelemek értéke is meghatározásra kerül, mely információ elengedhetetlen fontosságú a kockázatelemzés végrehajtásához. Az adatvagyontárgyak értékének meghatározása alapján történik az adatvagyontárgyak és az azokat tároló/feldolgozó informatikai eszközök védelmi igényének meghatározásaAz üzleti hatáselemzés célja a szervezet üzleti folyamatainak információbiztonsági szempontok szerinti felmérése és a kritikus folyamatok beazonosítása. Az üzleti területek bevonásával hajtjuk végre az üzleti hatáselemzéseket, ahol a felmérés során begyűjtjük a folyamatok kritikusságának meghatározásához szükséges információkat, beazonosítjuk az üzleti területek által elvégzett tevékenységeket és folyamatokat, valamint felmérjük a folyamatok kritikusságának meghatározásához a folyamatok kieséséből fakadó kárkövetkezményeket.Az üzleti hatáselemzés eredménye alapján a szervezet ki tudja választani azon folyamatait, amelyekre üzletmenet-folytonossági tervek kidolgozás szükséges, valamint azon erőforrásait, amelyekre katasztrófa-elhárítási terveket kell készítenie.Az adatvagyonleltár felmérés során felmérjük, hogy az üzleti területek a munka folyamataik során milyen adatköröket kezelnek.

-

ÜZLETMENET-FOLYTONOSSÁGI ÉS KATASZTRÓFAELHÁRÍTÁSI TERVEZÉS (BCP, DRP)

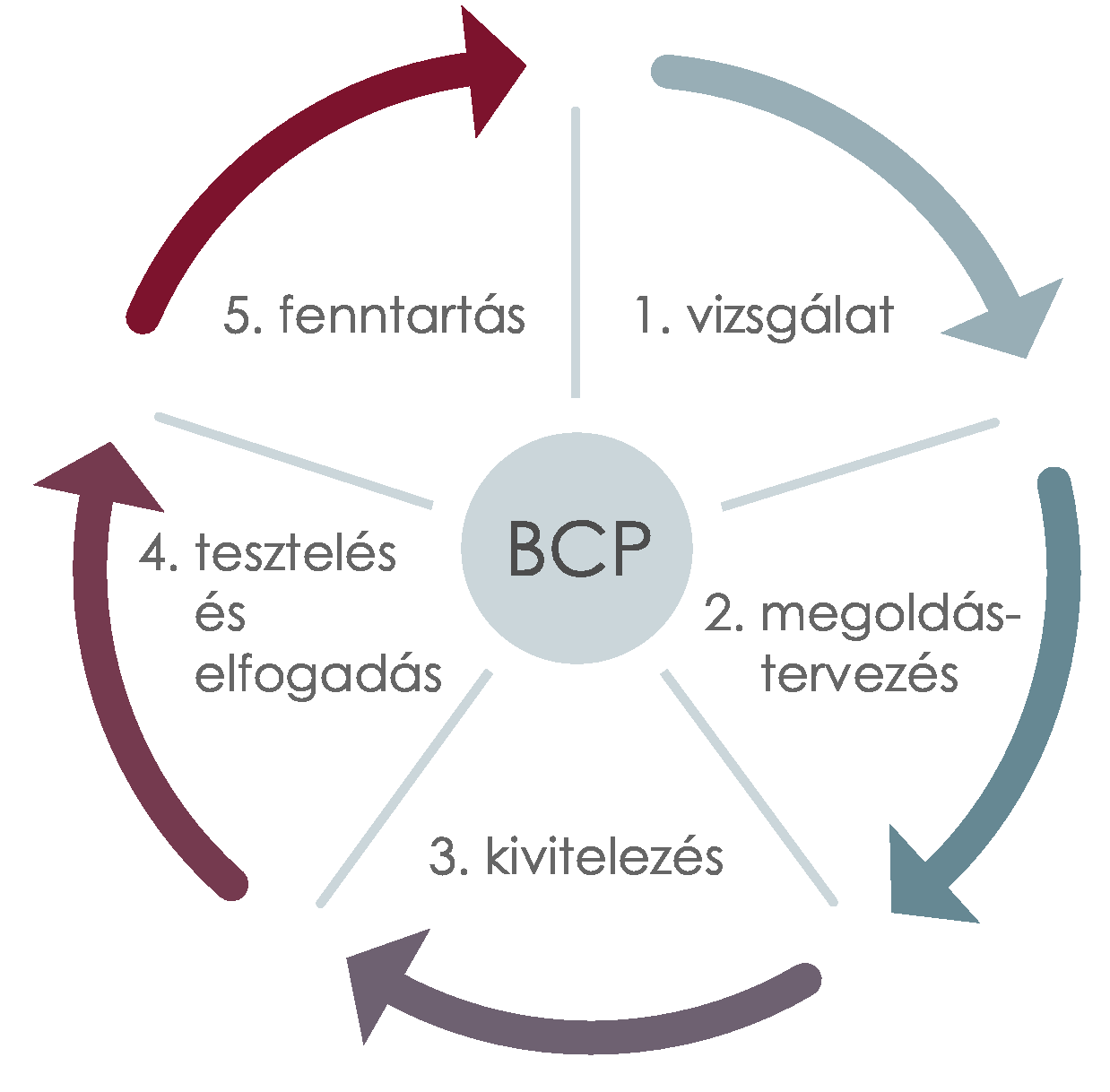

Az üzletmenet-folytonossági tervezés célja, hogy a szervezet szisztematikusan felmérje üzleti folyamatainak működésfolytonossági követelményeit, azok megszakadásának következményeit, és a nem tolerálható következményekkel járó kiesésekre (azaz a kritikus eseményekre) megelőző védelmi intézkedéseket hozzon.A tervezés eredménye egy Üzletmenet-Folytonossági Terv (Business Continuity Plan - BCP), amelynek segítségével a kritikus üzleti folyamatokban beállt zavarokat, leállásokat hatékonyan el lehet hárítani.Az üzletmenet-folytonossági terveket rendszeresen (pl. évente, valamint új rendszer bevezetésekor) javasolt felülvizsgálni. Az Üzletmenet-Folytonossági Menedzsment Rendszer (Business Continuity Management - BCM) teszi a BCP-t „élővé”, vagyis határozza meg, hogyan fogja a BCP az elvárásokban, külső feltételekben bekövetkező változásokat követni.

A katasztrófaelhárítás tervezésének célja, hogy az informatikai erőforrások meghibásodásainak következményeire és a nem tolerálható következményekkel járó kiesésekre (a kritikus eseményekre) megelőző védelmi intézkedéseket hozzon. A katasztrófaelhárítási terv (Disaster Recovery Plan - DRP) olyan dokumentum, amely lépésről lépésre meghatározza, hogy mit kell tenni a katasztrófát megelőző felkészülési fázisban, a katasztrófának minősülő esemény bekövetkezésekor és a katasztrófa után. Kijelöli a katasztrófa elhárításban résztvevők felelősségi körét, tartalmazza azokat az információkat, melyek a katasztrófahelyzet kezeléséhez elengedhetetlenek.A szolgáltatás keretében:

A katasztrófaelhárítás tervezésének célja, hogy az informatikai erőforrások meghibásodásainak következményeire és a nem tolerálható következményekkel járó kiesésekre (a kritikus eseményekre) megelőző védelmi intézkedéseket hozzon. A katasztrófaelhárítási terv (Disaster Recovery Plan - DRP) olyan dokumentum, amely lépésről lépésre meghatározza, hogy mit kell tenni a katasztrófát megelőző felkészülési fázisban, a katasztrófának minősülő esemény bekövetkezésekor és a katasztrófa után. Kijelöli a katasztrófa elhárításban résztvevők felelősségi körét, tartalmazza azokat az információkat, melyek a katasztrófahelyzet kezeléséhez elengedhetetlenek.A szolgáltatás keretében:- meghatározzuk az üzletmenet szempontjából fontos alkalmazásokat, és az azokat támogató informatikai erőforrások körét;

- javaslatot teszünk a folytonosságot biztosító intézkedések kialakítására;

- javaslatot teszünk a működésfolytonosság-menedzsment folyamat keretszabályozására (BCM);

- elkészítjük a szervezet számára fontos folyamatok esetében az Üzletmenet-Folytonossági Terveket (BCP);

- támogatjuk a BCP tervek tesztelését, valamint elvégezzük a tervek oktatását.

- meghatározzuk a fontos informatikai rendszereket fenyegető tényezőket, a fenyegetések informatikai rendszerekre gyakorolt hatását az FMEA módszerrel (Failure Mode and Effect Analysis);

- a fenyegetések informatikai rendszerekre gyakorolt hatása alapján kockázatelemzést végzünk, a kockázatelemzés során különbséget teszünk az üzemvitel keretében kezelhető és nem kezelhető események között;

- a nem tolerálható kockázatok kezelésére védelmi intézkedés döntés-előkészítő javaslatot készítünk, majd az Önök döntése alapján részletes Katasztrófaelhárítási Tervet (DRP) készítünk a szervezet fontos alkalmazásaira.

A szolgáltatás eredménytermékeként elkészítjük a szervezete Működésfolytonossági keretszabályzatát (BCM), a szervezet fontos folyamatait és rendszereit érintő Üzletmenet-Folytonossági Terveket (BCP) és Katasztrófaelhárítási Terveket (DRP). -

INFORMÁCIÓBIZTONSÁGI KOCKÁZATMENEDZSMENT ÉS KOCKÁZATELEMZÉS

A kockázatmenedzsment-rendszer kialakítása és működtetése biztosítja a kockázatarányos védelmi rendszer kialakítását. Ennek keretében kerül sor az informatikai vagyon értékének felmérésére és a sebezhetőségek feltárására, ami alapján az elszenvedhető kár valószínűségével arányos kontrollok meghatározhatók.Az informatikai védelmi intézkedések költségének összhangban (arányban) kell állni a védendő informatikai értékével. A kockázatmenedzsment-rendszer kialakítása és működtetése biztosítja a kockázatarányos védelmi rendszer kialakítását. Ennek keretében kerül sor az informatikai vagyon értékének felmérésére és a sebezhetőségek feltárására, ami alapján az elszenvedhető kár valószínűségével arányos kontrollok meghatározhatók.A kockázatelemzés keretében egy alapvetően CRAMM alapú kvalitatív kockázatelemzés elkészítését vállaljuk, mely összhangban van az ISO 27001-es szabvány követelményeivel.A szolgáltatás keretében

- meghatározzuk a vizsgálat hatókörét;

- azonosítjuk a vagyonelemeket és a sebezhetőségeket;

- meghatározzuk, majd elemezzük a kockázatokat, az alábbiak szerint:

- létező és működő védelmek, ellenintézkedések hatásosságának értékelése, sebezhetőség vizsgálata,

- a lehetséges kárkövetkezmények meghatározása,

- az esemény előfordulási gyakoriságának meghatározása;

- javaslatot teszünk a kockázatok kezelésére.

A szolgáltatás eredménye a szervezethez illeszkedő kockázatmenedzsment-módszertan, valamint az elvégzett kockázatelemzés és intézkedés javaslatok listája. -

INFORMÁCIÓBIZTONSÁGI HELYZETFELMÉRÉS

Az információbiztonsági helyzetfelmérés célja, hogy Önök választ kapjanak arra, hogy a szervezet aktuálisan milyen felkészültséggel rendelkezik, a kialakított működési folyamatok és belső szabályozások teljesítik-e a releváns információbiztonsági standardokat (ISO 27000 szabványcsalád, TISAX stb.), EU-s információbiztonsági és adatvédelmi elvárásokat (NIS2, DORA, GDPR), a hazai jogszabályokat és a kapcsolódó hatósági ajánlásokat, útmutatásokat és állásfoglalásokat.A szolgáltatás keretében teljeskörűen megvizsgáljuk a szervezet információbiztonsági helyzetét az alábbi területekre fókuszálva:

- személyes és adminisztratív biztonság;

- fizikai és környezeti biztonság;

- kommunikáció és üzemeltetés biztonsága;

- hozzáférési jogosultságok szabályozása;

- fejlesztés és karbantartás biztonsága;

- informatikai biztonsági szabályzati rendszer felépítése, kontrollok működése.

Részletes javaslatot teszünk az általunk kritikusnak vélt kockázatok csökkentésére egy vizsgálati jelentésben és kérés esetén a vizsgálat eredményét, valamint javaslatainkat a vezetés számára workshop keretében mutatjuk be.A szolgáltatás eredményeképpen átadunk:- egy vizsgálati jelentést, mely részletesen dokumentálja a vizsgálat folyamatát és megállapításait;

- egy javaslatot rövid, közép- és hosszútávú intézkedésekre

- egy, a megállapításokat összegző vezetői összefoglalót.

-

NIS2 FELKÉSZÍTÉS

NIS2 – fókuszban a kiberbiztonság

Az Európai Unió jogalkotó is felismerték, hogy napjainkban a kiberbiztonság egyre nagyobb szerepet kap, folyamatosan nő a kockázati kitettség, újabb fenyegetések és támadási formák jelennek meg, amelyek komolyan veszélyeztethetik egy ország működését. Ezen kockázatok csökkentése érdekében az Unió felülvizsgálta a korábbi NIS irányelvet és 2023. januárjában hatályba léptette a 2022/2555 számú (NIS2) irányelvet. Gondolhatunk erre úgy, mint egy masszív security patch-re: kijavítja a bugokat, hoz pár új feature-t és persze a megfelelési követelményeket is szigorítja. De mit is jelent ez?A NIS2 a korábbi irányelvhez képest kibővült, már méret és ágazati alapon határozza meg az érintettek körét, így már magánvállalatok is érintettek. Kiemelten foglalkozik a határokon átnyúló, ellátási láncokat érintő kockázatok csökkentésével, vezetői felelősséggel, előtérbe kerültek a felügyeleti audit tevékenységek és ezzel együtt a kiszabható bírságok összege is megnőtt: alapvető szervezetek esetén elérheti a 10 millió eurót vagy az előző pénzügyi év globális éves forgalmának 2%-át, lényeges szervezetek esetén a 7 millió eurót vagy az előző pénzügyi év globális éves forgalmának 1.4 %-át, attól függően melyik a magasabb tétel.Kiket érint?

Két fő kategória került megjelölésre:- alapvető szervezetek – pl. energia, egészségügy, közlekedés, bankok, ivóvíz-szolgáltatók, digitális infrastruktúrák

- lényeges szervezetek – pl. postai szolgáltatás, hulladékgazdálkodás, gyártás KKV mérettől felfele.

Követelmények

Röviden összefoglalva Információbiztonsági Irányítási Rendszert mindenkinek! Kicsit bővebben a NIS2 nem határoz meg konkrét megoldásokat, azonban van egy kötelező "to-do" lista:- Kockázatkezelés – tudd, hogy hol vagy sebezhető, ezt dokumentáld és folyamatosan figyeld!

- Incidenskezelés – észleld, jelentsd (24 órán belül), utólag elemezd!

- Hálózat és rendszerbiztonság – naprakész, védett rendszerekkel kell rendelkezz, szabályozd a hozzáférésvédelmet, naplózást, frissítések kezelését!

- Üzletmenetfolytonossági tervek – készítsd el és tartsd karban, beleértve a helyreállítási terveket is!

- Ellátási lánc biztonsága – nem elég a házon belüli dolgokkal foglalkozni, a harmadik felek, beszállítók kockázataira is figyelni kell!

- Vezetői felelősség – a kiberbiztonságért felelősséget kell vállalni a felsővezetésnek dokumentált módon is!

- Képzések – rendszeres dolgozói és vezetői képzések szükségesek, a tudatosság szintjét folyamatosan növelni kell!

Mekkora feladat ez?

Elég nagy, tekintve, hogy a követelmények teljesítése a gyakorlatban azt jelenti, hogy szabályzatokat kell készíteni; pontos, naprakész nyilvántartásokat kell vezetni; kockázatelemzést, üzleti hatás elemzést kell végezni; üzletmenet-folytonossági intézkedéseket kell bevezetni (tervezés, BCP-k, DRP-k készítése); fizikai biztonsággal, személyzeti biztonsággal kell foglalkozni; hozzáférés-védelemi intézkedéseket kell bevezetni; foglalkozni kell az üzemeltetés biztonságával (úgy mint: hálózatüzemeltetés, szerverüzemetetés, virtualizáció, desktopüzemeltetés, adatbázis üzemeltetés, alkalmazás üzemeltetés, változáskezelés, patch management, mentés, naplózás, monitoring, vírusvédelem, …), incidenskezelési eljárásokat kell kialakítani; foglalkozni kell a fejlesztés biztonságával, a beszállítói lánc biztonsággal, illetve ellenőrzési, felügyeleti keretrendszert kell bevezetni. Ezeket mind-mind napi szinten működtetni és ellenőrizni kell, rendszeresen felül kell vizsgálni, felügyelni kell.A megfelelés felé vezető út

A kancellar.hu csapata több, mint 20 éves tapasztalatával:- felméri a szervezet és beszállítóik információbiztonsági hiányosságait;

- segít kiválasztani az optimális védelmi kontrollokat és megoldásokat;

- implementálja a szükséges informatikai biztonsági rendszereket és/vagy támogatást nyújt azok megfelelő beüzemelésében és üzemeltetésében;

- elkészíti a szükséges dokumentációkat vagy támogatást nyújt azok elkészítésében;

- támogatást nyújt az elektronikus információs rendszer biztonságáért felelős személy (IBF) feladatainak ellátásában.

ETHICAL HACKING

-

SÉRÜLÉKENYSÉG- ÉS BEHATOLÁSVIZSGÁLAT

A sérülékenység- és behatólásvizsgálatok olyan jellegű feladatokat foglalnak magukba, amelyek konkrét hálózatok vagy alkalmazások biztonsági kitettségét vizsgálják. Ezen tesztek széles skálán mozognak a vizsgálatok mélységétől és a megközelítési módtól függően.Az ebbe a kategóriába tartozó vizsgálatok:

- Internet felőli sérülékenységvizsgálat;

- Belső hálózatról végzett vizsgálat;

- Webes alkalmazások vizsgálata;

- Kódelemzés

- Vastagkliens és környezetének vizsgálata

- Mobil alkalmazás vizsgálata

- Automatizált sérülékenységvizsgálat

- Konfigurációelemzés

INTERNET FELŐLI VIZSGÁLAT

Az internet felőli vizsgálat célja a publikusan elérhető szolgáltatások tesztelése. Ehhez automata eszközök is használatra kerülnek, azonban a vizsgálatok zöme manuálisan kerül végrehajtásra. A vizsgálat célja a lehető legtöbb hiba azonosítása, ehhez a vizsgálatok szolgáltatás, illetve technológia specifikusan kerülnek lefolytatásra.A vizsgálat során szakembereink passzív, illetve aktív felderítési módszerekkel térképezik fel a célpontokon publikusan elérhető szolgáltatásokat.A passzív módszerek többnyire nyíltforrású információszerzést (OSINT) jelentenek, melyek magukba foglalják többek között DNS rekordok alapján történő subdomainek felderítését, publikusan elérhető felhasználónevek begyűjtését, keresőmotorok segítségével fellelhető, verziókezelő és kódmegosztó platformokon (GitHub, Pastebin stb.) elérhető, illetve data breach-ekben szereplő információ vizsgálatát.A vizsgálat aktív szakasza manuális és automatikus módszerekkel zajlik. Ezen módszerek magukba foglalják -többek között-, subdomain-ek enumerálását, a webszervereken elérhető szolgáltatások felderítését, azok technológiájának meghatározását és publikus sérülékenységeiknek azonosítását, valamint a passzív és aktív szakaszban szerzet információk összessége alapján elvégzendő vizsgálatot.BELSŐ HÁLÓZATRÓL VÉGZETT VIZSGÁLAT

A belső hálózatról végzett vizsgálat során a kancellar.hu szakemberei hozzáférést kapnak az ügyfél publikusan nem elérhető hálózatához, amelyen végrehajtanak egy sor automatizált és manuális tesztet.Ezen tesztek végezhetők felhasználói fiók átadása nélkül (black-box), valamint annak átadásával (gray-box). Lehetőség van továbbá ezen vizsgálatokat adathalász (phishing) kampánnyal is összekötni, amelynek kizárólagos célja felhasználói hozzáférés szerzése a hálózathoz.Az automatizált tesztek elsődleges célja az információgyűjtés, valamint a manuális fázis megkönnyítése és gyorsítása. Többek között, de nem kizárólagosan, ebben a szakaszban kerülnek felderítésre a hálózaton elérhető host-ok (szerverek, munkaállomások, nyomtatók stb.), az ezeken fellelhető szolgáltatások, azok verziói és általános, valamint ismert sérülékenységei.A manuális vizsgálatok során tesztelésre kerül a hálózati átjárhatóság, a fájlszervereken található érzékeny információk hozzáférhetősége, adott host-okon futó szolgáltatások alapos elemzése, azok publikus sérülékenységeinek, valamint azonosított hálózati konfigurációs hibák kihasználása, közbeékelődéses támadás (MitM) megkísérlése, a domain alapvető szolgáltatásait érintő hibák felderítése, valamint egyéb, a hálózathoz és az ott fellelhető szolgáltatásokhoz kapcsolódó vizsgálatok.Ezen tesztek célja az érzékeny adatokhoz való hozzáférés, illetve a hálózaton elérhető lehető legmagasabb jogosultság megszerzése.WEBES ALKALMAZÁSOK VIZSGÁLATA

A webes alkalmazások vizsgálata OWASP módszertan szerint zajlik, amely során az automata és manuális módszerek segítségével térképezzük fel a célponton található sérülékenységek minél szélesebb skáláját.A webes vizsgálatok történhetnek felhasználói fiók átadása nélkül (black-box), vagy fiók átadásával (gray-box), továbbá lehetőség van kóddal támogatott vizsgálat elvégzésére is. A kóddal támogatott vizsgálat lényege, hogy a manuális tesztelés minőségét növelje, valamint gyorsítsa azt, ugyanis a sérülékenység ténye és annak kihasználási módja egyértelműen megállapíthatóvá válik. Fontos megjegyezni, hogy a kóddal támogatott vizsgálat nem azonos a kódelemzéssel!Felhasználói fiók nélküli vizsgálatok esetén megvizsgáljuk az alkalmazás publikusan elérhető pontjait. Ezek a tesztek tartalmazzák, de nem limitálódnak a webszerveren elérhető szolgáltatások felderítésére, alkalmazott technológiák és azok verzióinak megállapítására, az ezekhez tartozó ismert sérülékenységek feltárására és kihasználására, valamint authentikációs, konfigurációs és input validációs hibák azonosítására, illetve az elérhető funkciók és az ezekkel való esetleges visszaélések tesztelésére. Amennyiben egy alkalmazás rendelkezik publikus regisztrációval, úgy minden publikusan regisztrált felhasználóval elérhető funkció a vizsgálat részét képzi.Felhasználói fiók birtokában végzett tesztek esetén mindig több jogosultsági szint kerül vizsgálatra. Ezen vizsgálatok mindig felhasználói fiók nélküli szemlélettel indulnak, így tartalmazzák az összes ott is alkalmazott tesztet, azonban kiegészülnek, többek között teljeskörűbb authentikáció, authorizáció, munkamenet-kezelés, és a vizsgált szerepkörrel elérhető összes funkció tesztelésével.Az automatával végzett tesztek elsődleges lényege az audit gyorsítása és segítése, ugyanis a vizsgálat zöme manuális módszerekkel zajlik.KÓDELEMZÉS

A kódelemzések során szakembereink számára átadásra kerül a vizsgált alkalmazás forráskódja.A kód statikus módszerekkel, automata segítségével és manuálisan is kielemzésre kerül mely folyamatok során többek között az alkalmazás tervezése, felépítése, logikai implementációja és annak működése kerül középpontba.Ezen főbb elemek részét képzik specifikus nyelvi, illetve alkalmazás technológiai vizsgálatok, melyek többek között kiterjednek a kritikus függvények által kezelt paraméterekre, az authentikációs és authorizációs folyamatokra, kriptográfiai műveletekre, az alkalmazott dependenciákra, a hálózati kommunikációra, a felhasználó által kontrollált adatokra, valamint egyéb, a szakértők által szükségesnek ítélt komponensekre.Fontos megjegyezni, hogy a kódelemzés típusú vizsgálatok biztonsági szempontból vizsgálják az alkalmazást, így funkcionális tesztelés nem történik.VASTAGKLIENS ÉS KÖRNYEZETÉNEK VIZSGÁLATA

A vastagkliens (thick client) vizsgálatok célja a legtöbb, az alkalmazásban fellelhető sérülékenységek azonosítása.A vizsgálat olyan támadó szemszögéből zajlik, amely felhasználói szintű hozzáféréssel rendelkezik az alkalmazáshoz és annak működéséhez szükséges környezetéhez, azonban külön figyelem fordul olyan sérülékenységek felderítésére is, amelyek lehetővé teszik érzékeny adatok kompromittálását felhasználói hozzáférés nélkül.Ezen tesztek során fokozott figyelem fordul a hálózati kommunikáció vizsgálatára, mely során a szakértők megkísérlik feltárni az alkalmazás és a szerver közötti kommunikációs, valamint titkosítási hibákat.Magának a kliensnek a vizsgálata többek között kiterjed az authentikációs és authorizációs hibák feltárására, a megfelelő inputvalidációra, amely vizsgálatok magukba foglalják, de nem limitálódnak SQL injection, brute-force és egyéb szükségesnek ítélt támadások elleni védelem tesztelésre. A kliens oldalról elérhető futtatható, valamint konfigurációs állományok is auditálásra kerülnek.MOBILALKALMAZÁS VIZSGÁLATA

A mobilalkalmazások vizsgálata OWASP mobil módszertan alapján zajlik, amely magába foglal dinamikus és statikus analízist, továbbá törekszik az alkalmazásban fellelhető sérülékenységek minél szélesebb skálájának felfedésére.A mobilalkalmazások statikus vizsgálata többek között kiterjed az alkalmazás által eltárolt kulcsok és azonosítók vizsgálatára, az eltárolt URL-ek kinyerésére, valamint feltárásra kerülnek a használt könyvtárak sérülékenységei és a nem biztonságos metódus hívások is.A dinamikus analízis az alkalmazás sikeres futtatását követően kitér a program működésének elemzésére, az eltárolt adatok jellegére és helyére, az alkalmazás által folytatott kommunikációra, valamint az implementált kliens oldali megkötések és korlátozások elemzésére.A vizsgálatok során tesztelésre kerül a hálózati kommunikáció és a backend szerver is, beleértve azonosított API-ok részletes vizsgálatát is.AUTOMATIZÁLT SÉRÜLÉKENYSÉGVIZSGÁLAT

Az automatizált sérülékenységvizsgálat a Tenable gyártó eszközén (Nessus) alapuló, a kancellar.hu saját fejlesztésű elemeivel kiegészített vizsgálat, általunk előre definiált javaslatokkal.A vizsgálat kiterjed a megadott célpontokon futó szolgáltatások és ezek ismert sérülékenységeinek azonosítására, tartalmaz webalkalmazás specifikus elemeket, valamint egyéb olyan teszteket, amelyek alkalmassá teszik az MNB 8/2020 ajánlás által megkövetelt ügyfélkiszolgáló rendszerek sérülékenységvizsgálatának elvégzésére.KONFIGURÁCIÓELEMZÉS

A konfigurációelemzés magába foglalja a meghatározott szolgáltatásokat érintő informatikai háttérrendszerek és azok kulcsfontosságú környezeti elemeinek konfigurációs beállításainak vizsgálatát annak érdekében, hogy felderítse azok esetleges implementációs és konfigurációs, biztonsági szempontból releváns hibáit. A konfigurációelemzéses vizsgálati módszer lehetőséget biztosít arra, hogy például az internet irányából végrehajtott sérülékenységvizsgálat során fel nem tárt sérülékenységek, illetve implementációs hibák is beazonosításra kerüljenek. A vizsgálat további célja annak megállapítása, hogy az alkalmazott informatikai eszközök konfigurációja és üzemeltetése során figyelembe veszik-e a CIS és gyártói ajánlásokat, illetve az úgynevezett iparági jó gyakorlatot.Ezen vizsgálatsorozat során privilegizált felhasználóként futtatunk biztonsági teszteket, begyűjtünk minden, a vizsgálat szempontjából fontos konfigurációs és szoftververzió információt, majd ezeket az adatokat összefüggéseikben is elemezzük.

OKTATÁSOK

-

BIZTONSÁGTUDATOSSÁG NÖVELÉSÉT CÉLZÓ TANANYAGOK KÉSZÍTÉSE

Az informatikai biztonság nemcsak technológiai kérdés, a felhasználó tudatos viselkedése alapvetően határozza meg a szervezet biztonsági szintjét. A biztonságtudatossági oktatási anyagokon keresztül megismerhetik többek között:

- az általános adatvédelmi és információbiztonsági fogalmakat, szabályokat, követelményeket,

- az információbiztonsági szerepköröket,

- a jellemző támadási formákat, azok felismerésük és kivédésük lehetséges módszereit,

- az incidenskezelés megfelelő módját.

A tananyag készítése során figyelembe vesszük a megbízó szervezet vonatkozó szabályzatait, a működésének és működési környezetének sajátosságait, szükség esetén szerepkör specifikus tananyagokat készítünk. -

BIZTONSÁGTUDATOSSÁG NÖVELÉSÉT CÉLZÓ ELŐADÁSOK MEGTARTÁSA

A tapasztalataink szerint a biztonságtudatosság leghatékonyabban ezt célzó előadásokon, workshopok keresztül növelhető. Ilyen előadásokon kisebb csoportok (legfeljebb 40 fő) számára bemutatjuk, hogy milyen információbiztonsági fenyegetésekkel találhatják szemben magukat a felhasználók a mindennapjaik során, megismerhetik a támadások pszichológiáját, hogy mik azok a gyengeségek, amelyek lehetőséget adnak a támadás végrehajtására.A biztonságtudatosság növelését célzó tananyagokkal összhangban figyelembe vesszük a megbízó szervezet vonatkozó szabályzatait, a működésének és működési környezetének sajátosságait, szükség esetén szerepkör specifikus előadást tartunk.Igény esetén biztonságtudatossági workshopot is tartunk, mely során a felhasználóknak lehetőségük nyílik arra, hogy megtapasztalják, mit észlelnének egy tényleges támadás során, és egy, a workshophoz berendezett valós munkakörnyezetet szimuláló munkaállomáson bemutatjuk a gyakori felhasználói hibákat és kihasználásuk módjait.

BIZTONSÁGI RENDSZERINTEGRÁCIÓ

-

HATÁRVÉDELEM – TŰZFAL, BEHATOLÁS MEGELŐZÉS, TARTALOMSZŰRŐ RENDSZEREK TERVEZÉSE, TELEPÍTÉSE

A határvédelmi rendszer elsődleges funkciója a külső behatolások elleni védekezés. Beállított szabályok alapján dönt a kommunikáció engedélyezéséről, tiltásáról vagy egyéb speciális lépések végrehajtásáról.A szolgáltatás keretében a következő feladatokat végezzük el:

- Rendszertervezés.

Az igények, törvényi- és üzleti követelmények megismerését követően elkészül a rendszerterv, mely tartalmazza a biztonsági eszközök elhelyezését a hálózatban. Az informatikai biztonsági szabályzat és az iparági jó gyakorlat alapján kerül kialakításra az adott eszközök konfigurációja. - Üzembe helyezés

Az engedélyezett forgalmaknak megfelelő szabályok implementálása után funkcionális teszteléssel győződünk meg arról, hogy csak a dokumentált szabályoknak megfelelő forgalom haladhat át a definiált biztonsági zónák között. Ennek elvégzéséről jegyzőkönyv készül, melyet az Önök képviselője aláírásával hitelesít. Ezek után kerülhet sor az éles üzembe helyezésre. Az üzemeltetési környezetbe helyezett új hardver- és szoftvermegoldásokról részletes rendszerdokumentáció készül, amelyet nyomtatott példányban és elektronikus formában is átadunk. - Oktatás

Az Önök kívánsága szerint a kancellar.hu lehetőséget biztosít a szállítandó eszköz kezelésére vonatkozó ismeretanyag átadására. Az oktatás első lépésében az ajánlott termék minden funkcióját külön ismertetjük, részletesen bemutatjuk a konfigurációs lehetőségeket, lehetőséget biztosítunk az eszköz kipróbálására. Az oktatás során szakembereink a résztvevőkkel együtt modellezik a leendő hálózati infrastruktúrát. Az oktatás második lépéseként az Önök kijelölt munkatársai a telepítés és a konfigurálás folyamatát ismerhetik meg.

Az URL-, tartalom-, vírusszűrést, SSL bontást transzparens módon, a tűzfallal együttműködve oldjuk meg. Az IPS rendszeren minden hálózaton megjelenő csomag áthalad, amit a rendszer online elemez, és amiről döntést hoz az előre definiált szabályok alapján.A szolgáltatás keretében a CheckPoint, Fortinet, Palo Alto, CyberArk, Trellix, Cisco, Symantec, Cloudflare gyártók megoldásai közül választhatnak. - Rendszertervezés.

-

BIZTONSÁGI HARDENING

A rendszerhardening célja, hogy a nem használt szolgáltatások letiltásával, a paraméterezés módosításával a rendszer támadási felülete csökkenjen. A hardening során a kiválasztott szerver informatikai funkcióit térképezzük fel, majd a szerveren futó szolgáltatásokat és azok paraméterezéseit vizsgáljuk meg. A vizsgálat során minden egyes szolgáltatást és paramétert az informatikai funkció tükrében értékelünk, és ha nem indokolt a használata, letiltjuk a szolgáltatást, megváltoztatjuk a konfigurációt.A szolgáltatás keretében az alábbi lépéseket hajtjuk végre:

- a szerverek operációsrendszer-szintű ellenőrzése, a szükséges módosítások, hardening konfigurációk előkészítése, tesztelése, beállítása;

- rendszertérkép készítése (milyen alkalmazások vannak a szerveren, ezek milyen adatkapcsolatokkal rendelkeznek egymás és az Önök egyéb rendszerei, illetve a külvilág felé, stb);

- a kiszolgáló alkalmazásainak biztonsági szempontból történő átvizsgálása (pl. Oracle-ben hol és hogyan történik az authentikáció, stb.);

- az érintett szerverek működési környezetének, hálózati kapcsolatainak, kapcsolódásainak, pontos szolgáltatási körének, üzemeltetési folyamatának a feltérképezése, megismerése, dokumentálása;

- hardening javaslat elkészítése és lehetőség szerint tesztszerveren történő kipróbálása;

- az éles szerver hardeningje, üzemeltetési folyamatok módosítása/javítása/kidolgozása;

- testreszabott monitoring módszertanok és eljárások kialakítása.

A szolgáltatás eredményeképpen a kiválasztott szerver biztonsági megerősítését hajtjuk végre, a feladat elvégzését dokumentáljuk, a hardening beállításokkal együtt átadjuk. -

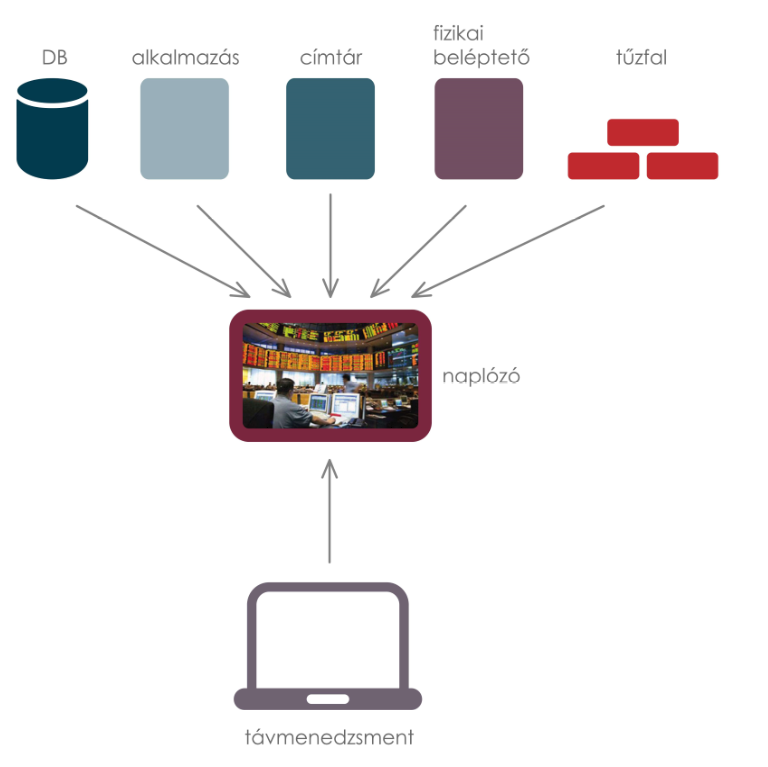

KÖZPONTI NAPLÓELEMZŐ RENDSZER IMPLEMENTÁCIÓJA

A szervezetek általános üzleti kockázatkezelési rendszerének szerves részét kell képeznie az üzemviteli kockázatok kezelésének is. Ezen kockázatok kezelésében kiemelt szerep jut az informatikai rendszerekben keletkező események gyűjtésének és feldolgozásának. Az elkülönülten keletkezett események hatékony tárolása és elemzése, valamint a hatályos jogszabályoknak való megfelelés érdekében célszerű központi eseménygyűjtő és incidenskezelő rendszert (SIEM - Security Information and Event Management) üzemeltetni.A szolgáltatás keretében

- felmérjük és dokumentáljuk a SIEM-rendszerrel szemben támasztott követelményeket.

- azonosítjuk a jogszabályi, ágazati, üzleti követelményeket,

- felmérjük a kialakítandó rendszerrel szemben támasztott funkcionális követelményeket;

- kifejlesztjük a gyárilag nem támogatott interfészkapcsolatokat;

- elvégezzük az implementációt;

- meghatározzuk az incidenskezelési folyamatokat;

- elvégezzük a gyárilag támogatott riportokon felül az Önök igényeinek megfelelően további egyedi riportok fejlesztését;

- megtartjuk a különböző szintű oktatásokat (felhasználói, üzemeltetői, adminisztrátori);

- az implementáció teljes folyamatát részletesen dokumentáljuk (rendszerterv, tesztelési terv, tesztjegyzőkönyvek, üzemeltetési dokumentáció, oktatási segédanyagok).

Az implementációt követően vállaljuk az incidensek folyamatos figyelését és kezelését az incidenskezelési szabályzattal összhangban.

- felmérjük és dokumentáljuk a SIEM-rendszerrel szemben támasztott követelményeket.

TÁMOGATÁS ÉS MENEDZSELT BIZTONSÁGI SZOLGÁLTATÁSOK

-

MENEDZSELT BIZTONSÁGIESZKÖZ- ÜZEMELTETÉS

Az informatikai biztonsági eszközök (IDS/IPS, tartalomszűrők, tűzfalak, végpontvédelmi rendszerek, e-mail szűrők) rendszerint folyamatos felügyeletet igényelnek, ugyanakkor ezeknek a rendszereknek a konfigurálása speciális felkészültséget igényel, hiszen egy konfigurációs hiba egész informatikai infrastruktúrákat béníthat le vagy hagyhat védelem nélkül.Szakembereink a különböző gyártók informatikai biztonsági eszközeinek üzemeltetésében, auditálásban nagy gyakorlatot szereztek, amit ennek a szolgáltatásnak a keretében Önök számára is elérhetővé teszünk.Szolgáltatási megállapodást készítünk, melyben a szolgáltatási idősávot, a reagálási időt, az elhárítási vállalásokat, a kapcsolattartás módját és formáját is meghatározzuk.A szolgáltatás keretében

- telepítjük az alkalmazásokat, elvégezzük a konfigurálásukat, verziófrissítésüket;

- karbantartjuk a szabálybázisokat, új szabályokat alakítunk ki;

- üzemeltetjük az alkalmazást futtató számítógép operációs rendszerét;

- fogadjuk és kezeljük a rendszer által generált riasztásokat;

- heti, havi jelentést készítünk;

- dokumentáljuk a rendszerben végzett üzemeltetői beavatkozásainkat;

- elvégezzük a naplóállományok archiválását;

- kezeljük a gyártói eszkalációt.

-

KIHELYEZETT INFORMATIKAI BIZTONSÁGI VEZETŐ

Informatikai biztonsági vezetőnek lenni egy összetett, interdiszciplináris feladat. Egyszerre kell képesnek lennie technológiai vizsgálatokat lefolytatni, szabályzatokat készíteni és oktatni, tisztában kell lennie az informatikai rendszerek üzemeltetési feladataival, „beszélnie kell” a rendszergazdák, az üzlet és a jog nyelvét. Tapasztalatunk szerint az ilyen ember nemcsak nagyon ritka, de ha van is, rendkívül drága, nehezen beszerezhető kincs, ugyanakkor a legtöbb szervezet nem engedheti meg magának, hogy minden egyes részképességre külön embert alkalmazzon.Ennek a problémának a kezelésére alakítottuk ki ezt a szolgáltatást. Elgondolásunk lényege, hogy mint cég „egy személyben” ellátjuk az informatikai biztonsági vezetőre háruló feladatokat. A szolgáltatás keretében biztosítjuk, hogy minden egyes részfeladatot az adott területhez jól értő szakértőnk végezzen el, ugyanakkor biztosítjuk a szolgáltatás személyhez köthetőségét azáltal, hogy két személyt (vezető és helyettes) megnevezünk, akik az Önökkel kapcsolatos napi feladatokkal tisztában vannak.A szolgáltatást egy intenzív tanulási folyamattal kezdjük, melynek során a kulcsszereplőket és az Önök informatikai, biztonsági környezetét megismerjük. Ezt követően kidolgozunk egy éves audittervet, valamint biztonságfejlesztési koncepciót, melyek elfogadását követően a megállapodás szerinti elszámolásban és működési folyamatok szerint végezzük az informatikai biztonsági vezető munkáját.A szolgáltatás keretében

- megismerjük a szervezet informatikai biztonsági helyzetét;

- elkészítjük az éves biztonsági vizsgálati tervet és biztonságfejlesztési koncepciót;

- elvégezzük a tervezett biztonsági vizsgálatokat;

- a megállapodás függvényében

- elvégezzük az informatikai biztonsági fejlesztési feladatokat;

- eseti jellegű informatikai biztonsági támogatást biztosítunk, mint például:

- információ biztonsági tudatossági program vezetése, oktatások megtartása,

- biztonsági szempontok képviselete a változtatásmenedzsment folyamatában,

- biztonsági szempontok képviselete új rendszerek bevezetésekor, nagyobb informatikai fejlesztési projektekben.

MINŐSÉGBIZTOSÍTÁSI SZOLGÁLTATÁSOK

-

TANÁCSADÁS BIZTONSÁGI TERMÉK BEVEZETÉSÉHEZ

Az elmúlt években az általános informatikai megoldások bonyolultságát „sikeresen” utolérték a biztonsági termékek bevezetései is. Hiszen még az egyszerűnek tűnő tűzfal telepítése esetében is számos olyan kérdés merül fel (licencelés, skálázhatóság, támogatandó protokollok, VPN-kialakítás), amely a gyártóválasztást vagy a bevezetés (oktatások, átállás megtervezése, tesztelés) folyamatát alapvetően befolyásolhatja.Ezen szolgáltatás keretében cégünk biztonsági termékek bevezetése témában szerzett gyakorlati tapasztalatait kínálja fel Önöknek, a biztonsági termékeik bevezetéséhez szükséges speciális szakmai tudás biztosításával.A szolgáltatás keretében vállaljuk a biztonsági termékbevezetés (pl. tűzfal, IDM rendszer, naplómegoldás stb.) teljes életciklusában való szakmai közreműködést az alábbi főbb mérföldkövek mentén:

- igényfelmérés, melynek keretében megismerjük a biztonsági termékkel megoldandó probléma összes lényegi vonatkozását a termékkel szembeni üzleti, jogi és technológiai követelmények pontos meghatározása érdekében;

- koncepció, stratégia kidolgozása, melynek keretében kidolgozzuk a biztonsági termék bevezetésének a szervezet változási képességét és a feladat bonyolultságát figyelembe vevő módszerét és ütemezését;

- tenderkiírás, pályáztatás keretében az ajánlattételi dokumentáció összeállításától, a szállítók értékelésén át, a szerződéskötésig bezárólag aktívan végigkísérjük a projektet;

- projektmegvalósítás során a kiválasztott szállítóval folyamatosan együttműködünk, az egyeztetéseken az Önök szakmai képviseletét ellátjuk, a projekt minden mozzanatán (különös tekintettel az élesbe állításra!) "rajta tartjuk a szakmai szemünket";

- projektzárás-követés, a projekt átvételét követően elvégezzük a projekt utólagos értékelését, segítünk a támogatási szerződés kialakításában.

A szolgáltatás keretében elkészítjük az alábbi dokumentumokat- Igénydefiníciós dokumentum

- Megvalósíthatósági tanulmány

- Koncepció, illetve stratégia

- Teljes ajánlattételi dokumentáció (pályáztatás esetén)

- Ajánlati kiírás

- Műszaki specifikáció

- Szerződésminta

- Ajánlatok kiértékelése, prezentáció

- Kiértékelési szempontrendszer

- Projekttermékek véleményezése

- Feljegyzések

- Támogatási szerződés véleményezése

-

SZOFTVERFEJLESZTÉS-BIZTONSÁGI TANÁCSADÁS FEJLESZTŐKNEK

A szoftver biztonsága magától a szoftverfejlesztéstől el nem választható, legyen szó akár egyedi fejlesztésről, akár dobozos szoftverről, hiszen a biztonság nem termék, nem egy tulajdonság, hanem egy folyamat eredménye. Ezen felismerés alapján alakította ki a Microsoft is saját szoftverbiztonsági életciklus modelljét (Security Development Lifecycle). Tapasztalataink szerint a szoftverfejlesztői műhelyekből jelenleg hiányzik az IT biztonsági kérdések szervezett, folyamatba épített kezelésének gyakorlata.Ha az Ön szervezete rendelkezik saját fejlesztői kapacitással, és a fejlesztéseit nagy értékű üzleti folyamatokban használják, ugyanakkor fejlesztési gyakorlata a biztonsági kérdéseknek a kezelésére nem terjed ki, akkor ezt a szolgáltatást az Ön számára alakítottuk ki.Szakértőink mind a támadások, kódfeltörési technikák, tervezési hiányosságok kihasználásában és a védelmi oldal - mint etikus hackelés, kódelemzés, fenyegetés modellezés - által alkalmazott technikákban is jártasak. A szolgáltatás keretében ezt a szakmai tudást "hands-on" módon szakembertől szakembernek adjuk át.A szolgáltatás keretében:A szervezet fejlesztési modelljétől függően az alábbi területeken közreműködve segítünk biztonságos fejlesztési módszertanuk kialakításában:

- biztonságtudatossági oktatás

- technológiaspecifikus biztonságos fejlesztési módszerek kidolgozása

- sérülékenységelemzési, kódelemzési eszközök bevezetése

- biztonságos kódolási szabályok bevezetése

- fenyegetés modellezés meglévő rendszerekre, technika beépítése a fejlesztési ciklusba

- penetrációs tesztelés végrehajtása

- biztonsági kódelemzés

- biztonságos fejlesztési életciklus bevezetése

- érettség felmérése

- fejlesztési program kialakítása és vezetése

- CI/CD pipeline vizsgálata

- forráskód kezelésének vizsgálata

- DevOps eszközök felmérése és konfiguráció vizsgálata

Szakértőink mind a támadások, kódfeltörési technikák, tervezési hiányosságok kihasználásában és a védelmi oldal - mint etikus hackelés, kódelemzés, fenyegetés modellezés - által alkalmazott technikákban is jártasak. A szolgáltatás keretében ezt a szakmai tudást "hands-on" módon szakembertől szakembernek adjuk át.

PHISHING

FIZIKAI BEJUTÁS

MEGSZEMÉLYESÍTÉSES VIZSGÁLAT

FERTŐZÖTT ÁLLOMÁNY BEKÜLDÉSE

FIZIKAI BEJÁRÁS ÉS KUKABÚVÁRKODÁS