SZOLGÁLTATÁSOK

SZABÁLYZATKÉSZÍTÉSI SZOLGÁLTATÁSOK

-

INFORMÁCIÓBIZTONSÁGI IRÁNYÍTÁSI RENDSZER BEVEZETÉSE

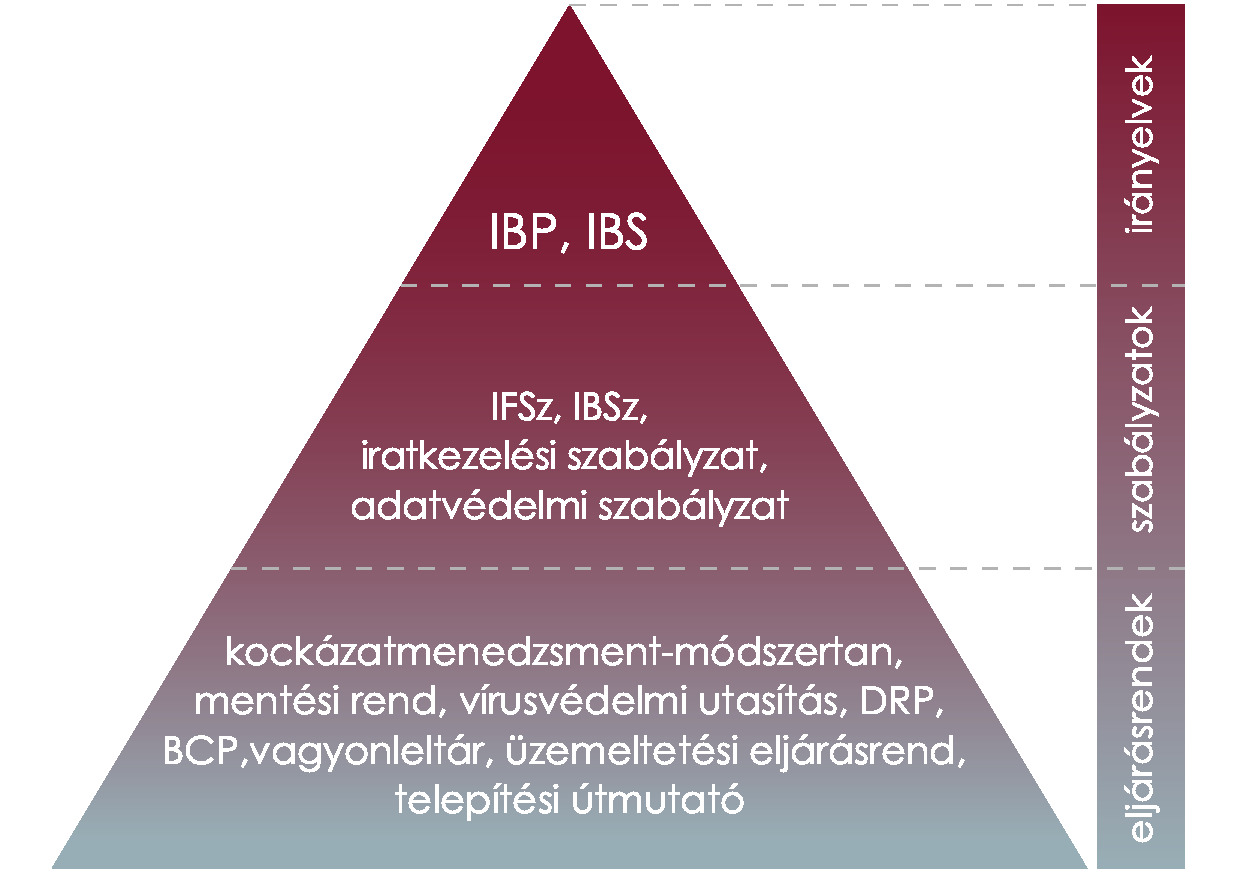

Az elektronikusan tárolt, feldolgozott információk manapság a legfontosabb vagyontárgyuk a szervezeteknek. Ezért ezek megfelelő védelméről minden szervezetnek elemi érdeke, hogy gondoskodjon.Az Információbiztonsági Irányítási Rendszer (továbbiakban IBIR) egy olyan legjobb gyakorlaton alapuló rendszer, amely az információ védelmét a szervezet felső vezetésének kockázatvállalási hajlandóságától kezdve a szervezet egészére vonatkozó szabályok megalkotásán át egészen az informatikai eszközök kezeléséig egységes keretben kezeli.Az IBIR kialakítására az alábbi szabályzatok elkészítését javasoljuk:

- Iratkezelési- és irattárolási szabályzat (a már meglevő integrálásával),

- Szabályzat az informatikai eszközök helyes és észszerű használatáról,

- Titokvédelmi szabályzat (a már meglevő integrálásával),

- Információbiztonság kockázatelemzési módszertan,

- Informatikai biztonsági eljárásrend gyűjtemény,

- Informatikai biztonsági szabályzat,

- Informatikai biztonsági stratégia,

- Működésfolytonossági tervek,

- Információbiztonsági politika,

- Információvagyon-leltár,

- Az IBIR hozzáférési rendje.

A szolgáltatás keretében

A szolgáltatás keretében- elkészítjük az IBIR dokumentumait;

- támogatást nyújtunk eljárásrendek elkészítésében;

- segítünk a szervezetnek a szabályzati kontrollok bevezetésében;

- elvégezzük a szabályzatok oktatását.

Módszertanunk összhangban van az ISO 27001-es szabvánnyal, ezért az általunk kialakított IBIR alkalmas az ISO 27001 szerinti minősítés megszerzésére. -

ÜZLETMENET-FOLYTONOSSÁGI TERV KÉSZÍTÉSE

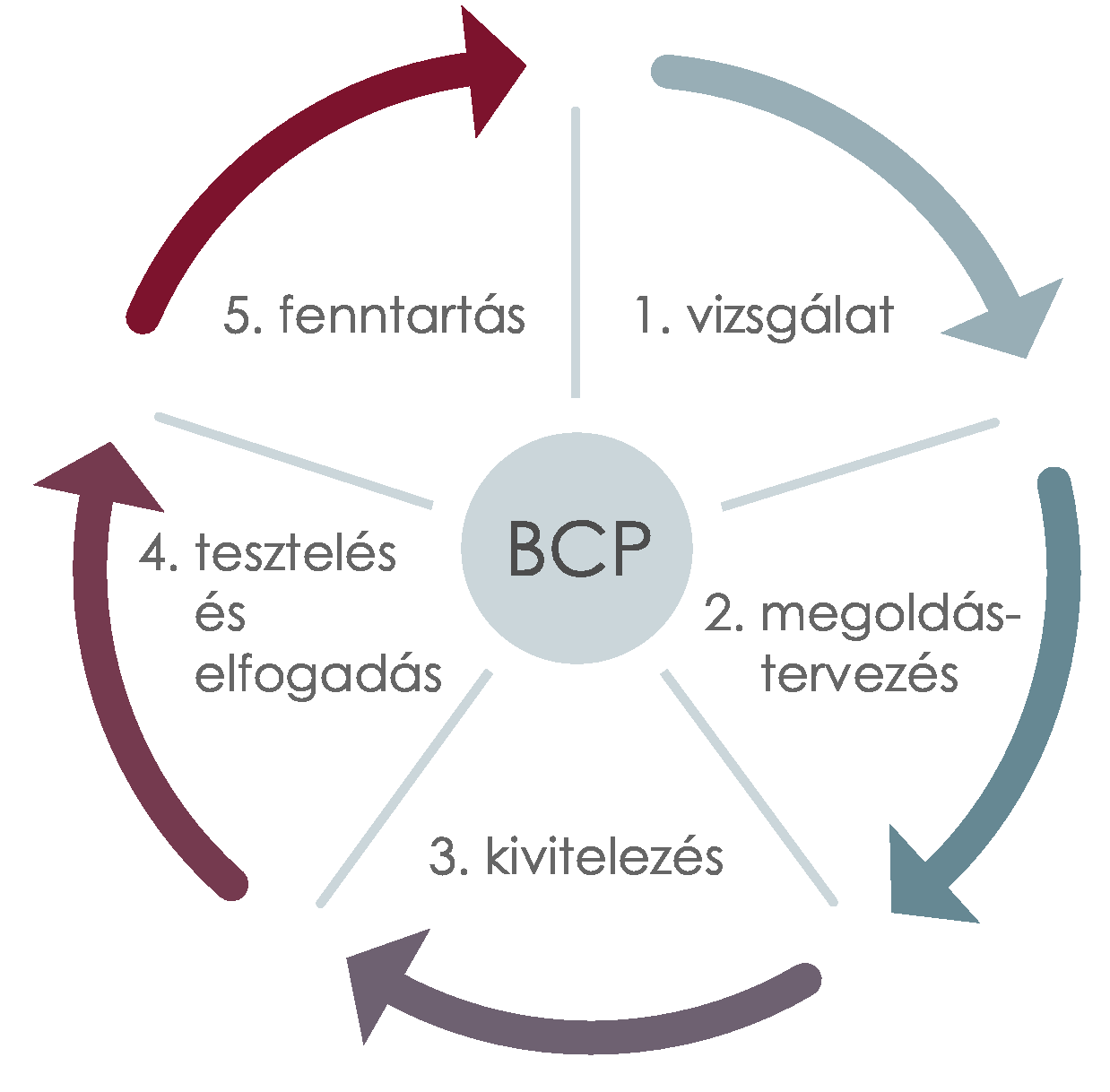

Az üzletmenet-folytonossági tervezés célja, hogy a szervezet szisztematikusan felmérje üzleti folyamatainak folytonossági követelményeit, azok megszakadásának következményeit, és a nem tolerálható következményekkel járó kiesésekre (azaz a kritikus eseményekre) megelőző védelmi intézkedéseket hozzon.Az üzletmenet-folytonossági tervezés eredménye egy Üzletmenet- Folytonossági Terv (Business Continuity Plan - BCP), amelynek segítségével a kritikus üzleti folyamatokban beállt zavarokat, leállásokat hatékonyan el lehet hárítani.Az üzletmenet-folytonossági terveket rendszeresen (pl. évente, új rendszer bevezetésekor stb.) javasolt felülvizsgálni. Az Üzletmenet-Folytonossági Menedzsment Rendszer teszi a BCP-t „élővé”, vagyis határozza meg, hogyan fogja a BCP az elvárásokban, külső feltételekben bekövetkező változásokat követni.A szolgáltatás keretében

- azonosítjuk a kulcsfontosságú üzleti folyamatokat;

- elvégezzük a működési, pénzügyi hatások elemzését, meghatározzuk a folyamatok sebezhetőségi ablakát, a kiesükből fakadó kár mértékét;

- javaslatot teszünk a folytonosságot biztosító intézkedések kialakítására;

- javaslatot teszünk a működésfolytonosság-menedzsment folyamatára (keretszabályozásra, BCM);

- elkészítjük az Üzletmenet-Folytonossági Tervet (BCP);

- közreműködünk az előkészületi intézkedések bevezetésében;

- támogatjuk a BCP-tervek tesztelését, valamint elvégezzük a tervek oktatását.

-

KATASZTRÓFAELHÁRÍTÁSI TERV KÉSZÍTÉSE

Az informatikai erőforrásoktól nemcsak az üzlet függ alapjaiban, de maguk az informatikai rendszerek is sok szálon összefüggenek, és függnek egymástól. Ebben a helyzetben az informatikai rendszer kiesésének hatása a többi rendszerre, a kiesés okának meghatározása, és legfőképp, hogy meddig tarthat a visszaállítás — ezeknek a kérdéseknek a megválaszolása komoly problémát jelent.A katasztrófaelhárítás tervezésének célja, hogy az informatikai erőforrások meghibásodásainak következményeire és a nem tolerálható következményekkel járó kiesésekre (a kritikus eseményekre) megelőző védelmi intézkedéseket hozzon. A katasztrófaelhárítási terv olyan dokumentum, amely lépésről lépésre meghatározza, hogy mit kell tenni a katasztrófát megelőző felkészülési fázisban, a katasztrófának minősülő esemény bekövetkezésekor és a katasztrófa után. Kijelöli a katasztrófa elhárításban résztvevők felelősségi körét, tartalmazza azokat az információkat, melyek a katasztrófahelyzet kezeléséhez elengedhetetlenek.A szolgáltatás keretében

- felmérjük az üzletmenet szempontjából fontos alkalmazásokat, és az azokat támogató informatikai erőforrások körét;

- meghatározzuk az ezeket fenyegető tényezőket, a fenyegetések informatikai rendszerekre gyakorolt hatását az FMEA módszerrel (Failure Mode and Effect Analysis);

- a fenyegetések informatikai rendszerekre gyakorolt hatása alapján kockázatelemzést végzünk, a kockázatelemzés során különbséget teszünk az üzemvitel keretében kezelhető és nem kezelhető események között;

- a nem tolerálható kockázatok kezelésére védelmi intézkedés döntés-előkészítő javaslatot készítünk, majd az Önök döntése alapján részletes katasztrófaelhárítási tervet készítünk.

A szolgáltatás eredménye a katasztrófaelhárítási terv, mely definiálja- a katasztrófaállapotot,

- a katasztrófaállapot kihirdetésének körülményeit,

- az állapot kezelése során alkalmazott általános ügyviteli szabályokat,

- az érintett folyamatokat (kritikus üzleti folyamatok),

- katasztrófaeseményeket és azok okát,

- az általánosan alkalmazott megelőző védelmi intézkedéseket,

- valamint az egyes katasztrófaesemények elhárítása során alkalmazandó részletes akcióterveket.

-

KOCKÁZATMENEDZSMENT KIALAKÍTÁSA ÉS VÉGREHAJTÁSA

Az informatikai biztonság egy „leggyengébb láncszem” probléma. Az informatikai védelmi intézkedések költségének összhangban (arányban) kell állni a védendő informatikai értékével. A kockázatmenedzsment-rendszer kialakítása és működtetése biztosítja a kockázatarányos védelmi rendszer kialakítását. Ennek keretében kerül sor az informatikai vagyon értékének felmérésére és a sebezhetőségek feltárására, ami alapján az elszenvedhető kár valószínűségével arányos kontrollok meghatározhatók.A kockázatmenedzsment egy folyamatos tevékenység, melynek eredményessége alapvetően nem abban mutatkozik meg, hogy minden esetben az optimális megoldást adja, hanem abban, hogy

- átfogó és lehetőség szerint objektív helyzetértékelést nyújt, lehetővé téve, hogy az egyenszilárdság elve a lehető legnagyobb mértékben érvényesüljön;

- lehetővé teszi, hogy a költség/haszon elv alapján a javasolt intézkedések értékelhetők legyenek;

- a visszacsatolások segítségével mérhetővé teszi a meghozott döntések eredményességét, hatékonyságát és hatásosságát;

- belső benchmarkingrendszere segítségével képes követni az állandóan változó kockázati kitettséget.

Úgy tekintünk a kockázatmenedzsment-módszertanra, mint az időjárás-jelentésre. Sem a kiindulási adatok esetében nem lehetünk biztosak, hogy a szükséges információk egészének birtokában vagyunk, sem a választott módszertan nem modellezi pontosan a valóságot. Ugyanakkor az eredmények/tapasztalatok folyamatos kiértékelésével a modell javítható, továbbfejleszthető. E fejlődéshez azonban elengedhetetlen, hogy a tapasztalatok, különösen a cégen belül összegyűjtött tapasztalatok rendszeresen kiértékelésre és feldolgozásra kerüljenek.A szolgáltatás keretében- meghatározzuk a vizsgálat hatókörét;

- azonosítjuk a vagyonelemeket és a sebezhetőségeket;

- meghatározzuk, majd elemezzük a kockázatokat, az alábbiak szerint:

- létező és működő védelmek, ellenintézkedések hatásosságának értékelése, sebezhetőség vizsgálata,

- a lehetséges kárkövetkezmények meghatározása,

- az esemény előfordulási gyakoriságának meghatározása;

- javaslatot teszünk a kockázatok kezelésére.

A szolgáltatás eredménye az Önök szervezetéhez illeszkedő kockázatmenedzsment-módszertan, valamint az elvégzett kockázatelemzés és intézkedés javaslatok listája. -

INFORMÁCIÓBIZTONSÁGI ÉS ADATVÉDELMI INCIDENSKEZELÉSI SZABÁLYOZÁS ELKÉSZÍTÉSE

Havonta több mint 300 szoftversérülékenység, több mint 500 új vírus lát napvilágot! A betörésvédelmi rendszerek ontják a riasztásokat a folyamatos támadások következtében! Megfelelő technológiai eszközök használatával (lásd 5.1-es fejezet) a több millió riasztás és naplóesemény közül ki lehet választani azt az igazán fontos 5-20 napi eseményt, amellyel kötelező foglalkozni.Jelen szolgáltatásunk a keretet adja meg az összes biztonságtechnológiai eszközből származó események kezeléséhez. Folyamatában és életciklusszerűen kell minden biztonsági incidenst (ideértve az adatvédelmi incidenseket is) kezelni. Tudnunk kell, mit minősítünk biztonsági, és azon belül adatvédelmi incidensnek, és hogy priorizáljuk azokat. Biztonsági incidens egy új sebezhetőség megjelenése az interneten, új gyártói patch, vírusjárvány, sérülékenység felfedezése a saját belső hálózatunkban, kívülről érkező támadások, hogy csak a legtriviáisabbakat említsük. Mikor, milyen eszkalációt igényel egy-egy eset, mely vállalati osztályokat kell bevonni – HR, jog, DPO, marketing? Sok-sok tisztázandó kérdés, melyekkel nem az első incidens idején szerencsés szembesülni.Az incidenskezelési szabályzattal a szervezet a biztonsági események észlelési és jelentési szabályait, valamint a jelentést követő válaszintézkedéseket és folyamatokat határozza meg, az egyes szereplők feladatainak, felelősségeiknek és - különösen - jogaiknak rögzítésével.A szolgáltatás keretében

- felmérjük a szervezet biztonsági környezetét;

- meghatározzuk az incidensek azonosításának és jelentésének módszereit;

- javaslatot teszünk az incidens-válaszintézkedések végrehajtásának szervezeti hátterére;

- meghatározzuk az incidensek kezelésének módszereit;

- meghatározzuk az incidens kezelésének életciklusmodelljét;

- oktatás keretében segítünk a felhasználóknak az incidensek felismerésének elsajátításában, és elmagyarázzuk az incidensek jelentésének módját.

A szolgáltatás eredménye az incidenskezelési szabályzat, mely az IBIR szabályzati rendszer harmadik csoportjába mint eljárásrend illeszkedik.

AUDITSZOLGÁLTATÁSOK

-

INFORMÁCIÓBIZTONSÁGI AUDIT ISO 27001 SZERINT

Az informatikai biztonsági irányítás általánosan elfogadott és széles körben elterjedt szabványa az ISO 27000 szabványcsalád. E szabvány az informatikai biztonságot egységes szerkezetben, strukturáltan, ugyanakkor gyakorlati megközelítésből tárgyalja.Az audit célja, hogy Önök választ kapnak az alábbi kérdésekre:

- Mennyire vagyunk biztonságban/veszélyben?

- Mit csinálunk jól, és mi az, ahol azonnal változtatni kell?

- Mennyire dolgozunk költséghatékonyan?

- Mit kell tenni a jövőben az informatikai biztonságunk érdekében, és ez mennyi időbe/pénzbe/energiába kerül?

A szolgáltatás keretében- teljes körűen megvizsgáljuk a szervezet információbiztonsági helyzetét az alábbi területekre fókuszálva:

- személyes és adminisztratív biztonság,

- fizikai és környezeti biztonság,

- kommunikáció és üzemeltetés biztonsága,

- hozzáférési jogosultságok szabályozása,

- fejlesztés és karbantartás biztonsága,

- informatikai biztonsági szabályzati rendszer felépítése, kontrollok működése;

- részletes javaslatot teszünk az általunk kritikusnak vélt kockázatok csökkentésére;

- a vizsgálat eredményét, valamint javaslatainkat a vezetés számára workshop keretében bemutatjuk.

A szolgáltatás eredményeképpen átadunk- egy vizsgálati jelentést, mely részletesen dokumentálja a vizsgálat folyamatát és megállapításait;

- egy rövid, közép- és hosszú távú intézkedési javaslatot becsült ráfordítás- és költségbecsléssel;

- egy, a megállapításokat összegző vezetői összefoglalót.

-

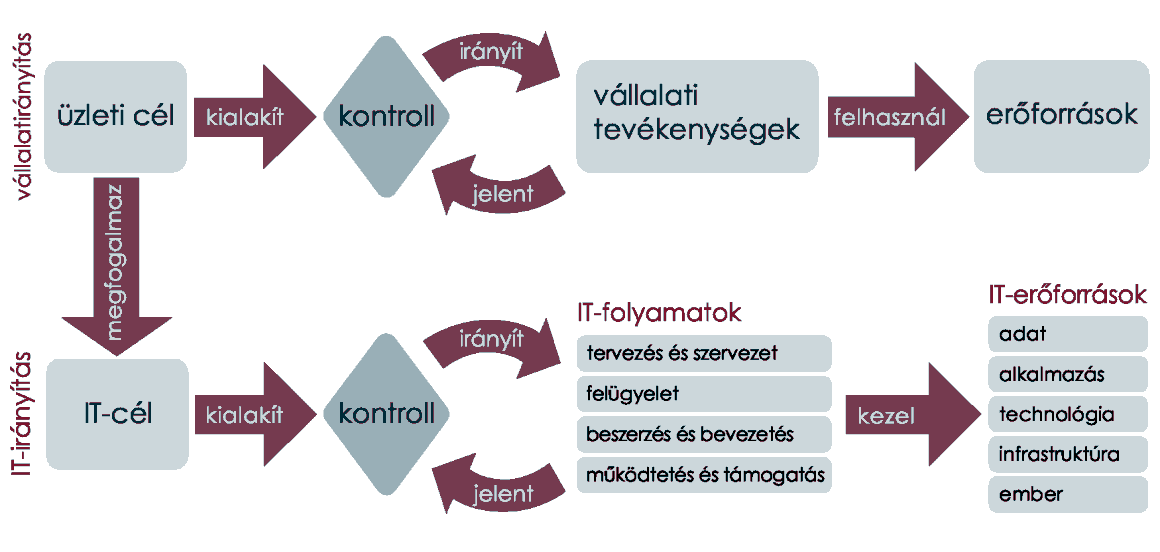

IT IRÁNYÍTÁS, COBIT AUDIT

A CobiT a Control Objectives for IT and Related Technology szabvány rövidítése. A Cobit az informatikai irányítás legjobbgyakorlat-gyűjteménye, melynek elterjedését és népszerűségét az MNB felügyeleti vizsgálataiba és ajánlásaiba való beemelése jelentősen növelte. A CobiT előnye, hogy egységes szemléletben képes az informatikai irányítás minden területét vizsgálni, az informatikai célokat az üzleti célokból vezeti le, a bevezetendő kontrollokat a célokhoz köti. Érettségi modellje képes a szervezet irányítási fejlettségét bemutatni.Tapasztalatunk szerint nem létezik jól működő informatikai biztonsági rendszer jól működő informatikai irányítás nélkül. A két terület ideális esetben „fej-fej mellett” fejlődik, az informatikai irányítás területén elért eredmények a biztonságra is pozitívan hatnak, valamint a biztonsági követelmények is előmozdítják az informatikai irányítás továbbfejlődését.A szolgáltatás keretében

- felmérjük a szervezet IT folyamatait a CobiT kontroll területeinek és céljainak bontásában;

- értékeljük a szervezet informatikai folyamatait (a CobiT érettségi skáláját használva);

- az eredményeket egy megbeszélés keretében ismertetjük a vezetéssel.

Az elvégzett vizsgálattal Ön, a szabvány struktúráját és filozófiáját követve, az IT működéséről átfogó képet fog kapni. A vizsgálat felméri a szervezet IT-folyamatait, megmutatja (érettségi skálát használva), hogy jelenleg hol áll a szervezet.A vizsgálat eredményeképpen egy vizsgálati jelentést adunk át, valamint meghatározzuk az egyes CobiT területek érettségi szintjét.

-

INFORMATIKAI BIZTONSÁGI SZABÁLYZATOK JOGI AUDITJA

Az informatikai biztonság egyik fontos területe a jogszabályi, törvényi előírásoknak való megfelelés. Ezen előírásoknak való megfelelés speciális felkészülést és dedikált foglalkozást igényel, mivel tapasztalatunk szerint a szervezetek jogi területe, belső ellenőrzése számára a probléma túlságosan technikai, míg az informatika számára a terület túlságosan jogi. A helyzetet tovább nehezíti, hogy az informatika fejlődését a szabályozás csak meglehetős késéssel képes követni, ezért sok esetben jelent problémát a jogszabályi előírások értelmezése.E szolgáltatást azért alakítottuk ki, mert az évek során a különböző szabályozási munkáink során a jogszabályi elvárások teljes spektrumával találkozunk, így lehetőségünk volt az informatikai biztonságot a jog szemszögéből is látnunk, vizsgálnunk.Tekintettel arra, hogy a jogszabályi előírások szinte minden esetben a dokumentált szabályozott működést követelik meg, ezért ezt a szolgáltatásunkat akkor ajánljuk, ha már rendelkeznek információbiztonsági szabályzattal.A szolgáltatás keretében

- összegyűjtjük az Önök működését szabályozó törvényi előírásokat;

- meghatározzuk a törvényi előírások alapján a szervezetükkel szemben támasztott információfeldolgozási követelményeket;

- megvizsgáljuk a jelenlegi kontrollkörnyezetüket e követelmények tükrében;

- a hiányzó kontrollok bevezetésére javaslatokat teszünk.

A szolgáltatás eredményeképpen egy vizsgálati jelentést adunk át. -

ETIKUS HACK

Az etikus hackelés olyan biztonsági vizsgálatot jelent, amely az informatikai rendszer sebezhetőségeit, a valódi támadó viselkedését imitálva deríti fel a rendszer biztonsági hiányosságait.A tesztelés tervezésekor meghatározzuk a lehetséges támadó (jelen esetben etikus hacker) rendelkezésére álló információmennyiségét, valamint a tesztelésre fordítható időt és költségeket, mivel ˗ ahogy a fizikai biztonság esetében is, ahol nem hirdetnek feltörhetetlen védelmet, csak adott ráfordítás mellett valameddig ellenállót ˗ nem a feltörhetetlenség általános igazolása a cél, hanem az adott erőfeszítéssel szembeni védelemé.Ezen megfontolás alapján szolgáltatásunkat három változatban nyújtjuk:

- Black box teszteléssel a tipikus hackertámadást szimuláljuk. Ekkor minimális információt kérünk a rendszerről (pl. IP-cím). A teszt célja a rendszer biztonsági kontrolljainak megkerülése.

- Gray box tesztelés esetén felhasználói hozzáférést kapunk a vizsgált rendszer elemzéséhez. A vizsgálatot akkor javasoljuk alkalmazni, ha Ön arra kíváncsi, hogy egy hitelesített és érvényes felhasználó milyen fenyegetést jelent a rendszerre nézve.

- White box tesztelés esetén minden információ a rendelkezésünkre áll a vizsgált rendszerről vagy alkalmazásról (forráskódok, operációs rendszer adminisztrátori hozzáférés, rendszer konfigurációs beállításai, jelszófájlok, tűzfalszabályok, IT biztonsági szabályzatok, kézikönyvek stb.). A vizsgálattal átfogó képet nyerhetünk a rendszerről.

A kancellar.hu megoldásával járó előnyökA kancellar.hu hosszú évek tapasztalata alapján alakította ki audit és penetrációs tesztelési módszertanát, finomítva ezáltal a széles körben elérhető ajánlásokat és standard kezdeményeket (OWASP, OSSTMM), mellyel ügyfelei számára magas színvonalú eredménytermékeket állít elő.A több mint 300 lefolytatott tesztből levont tapasztalataink szerint az ügyfél számára is megnyugtató audit végrehajtásához elengedhetetlen a vizsgált alkalmazásrendszer működésének és üzleti/ügyviteli környezetének megismerése, mert ennek hiányában a magasabb szintű kockázatok nem ismerhetőek fel. Ez a gyakorlatban azt jelenti, hogy a tesztelőnek rendelkeznie kell szakismeretekkel az adott rendszerre jellemző- szolgáltatások köréről,

- a jellemző funkciókról,

- a funkciókon keresztül elkövethető visszaélések fajtáiról

- valamint az azok mögött széles körben használt technológiákról, infrastruktúrákról.

A penetrációs tesztelő kollégáink tapasztalata és a projektek kiértékelése alapján kijelenthető, hogy a sikeres audithoz nem elégséges csak a széles körben hozzáférhető eszközök használata, a tesztek minőségi lebonyolításához szükséges a tesztelők megfelelő szakmai gyakorlata is.A néhány nap alatt elvégzett, csak az automatikus eszközök eredményeire támaszkodó vizsgálati módok általában a valós sérülékenységek töredékét képesek azonosítani, magas hamis riasztási arány mellett, így az ilyen tesztek eredményei a gyakorlatban ritkán használhatóak a biztonsági szint növelésére. A kancellar.hu éppen ezért minden audit során minőségi munkához szükséges mennyiségű szakképzett munkatársát bocsát az Ajánlatkérő rendelkezésére, akik munkájára a már eddig lefolytatott több mint 300 sikeres audit a garancia.A kancellar.hu felhívja továbbá a figyelmet arra, hogy a penetrációs tesztekről és sérülékenység vizsgálatokról általánosságban elmondható, hogy a vizsgálatok mélysége mindig arányos a ráfordított idővel – azaz a teszt eredménye azt jelzi, hogy bizonyos erőforrás felhasználásával milyen sérülékenységeket lehet felderíteni, vagy milyen jogosultságokhoz lehet hozzájutni. Ezért a vizsgálatok mélységét minden esetben a védett adatok vagy folyamatok (becsült) értékének megfelelően célszerű megválasztani és a kancellar.hu az ajánlatában a vállalt időket ennek figyelembe vételével adja meg.A szolgáltatás keretében- Önökkel közösen meghatározzuk a teszt módját, az előzetesen átadandó információk körét,

- előzetesen információgyűjtést végzünk, megtervezzük a betörési teszteket,

- elvégezzük a betörési tesztelést. A tesztelés előzetesen egyeztetett informatikai elemekre terjed ki, a kockázatos vizsgálati lépéseket előzetesen egyeztetjük,

- megállapításainkat vizsgálati jegyzőkönyvben rögzítjük, mely dokumentum kitér a tesztek által feltárt hiányosságokra, a problémák kiküszöbölésének lehetőségeire és azok megoldási javaslataira.

-

WIRELESS AUDIT

A vezeték nélküli technológiák terjedése jelentős növeli a felhasználók „informatikai komfortérzetét”. Ugyanakkor a technológia nem megfelelő konfigurációja a szervezeteket korábban nem létező fenyegetéseknek teszi ki. A szolgáltatás részeként az Önök wireless kommunikációs megoldásának biztonsági átvilágítását végezzük el.A vizsgálat első lépéseként helyzetfelmérést végzünk, melynek során feltérképezzük a hálózatot felépítő aktív és passzív eszközöket, összegyűjtjük az ezeken futó firmware-ek verziószámait, megvizsgáljuk az alkalmazott authentikációs és titkosítási eljárásokat. Feltérképezzük továbbá a kommunikációban résztvevő munkaállomások és szerverek konfigurációját is. Azonosítjuk továbbá azokat az adatokat is, amelyeket a vizsgált infrastruktúrán kezelnek, az adatvédelmi törvénnyel való összhang vizsgálata érdekében.Ezt követően sebezhetőségvizsgálatot végzünk, hogy az informatikai megoldás milyen mértékben képes, illetve nem képes a rajta kezelt adatvagyon bizalmasságának, sértetlenségének és rendelkezésre állásának biztosítására. Ehhez olyan szoftvereket fogunk alkalmazni, amelyeket egy potenciális támadó is felhasználna: sniffer és portscan szoftverek az adatgyűjtéshez, sérülékenység-adatbázisok, DoS-támadás indítására alkalmas szoftverek, exploit adatbázisok. A sebezhetőségvizsgálatot a bizalmasság tesztelésével kezdjük, elsősorban a további adatgyűjtés érdekében (sniffer, portscan), majd ezt követően már olyan eszközöket is használni fogunk, amelyek a rendelkezésre állást és a sértetlenséget tesztelik.A szolgáltatás keretében

- helyzetfelmérést végzünk, amellyel részletes betekintést nyerünk az Önök wireless hálózati megoldásának topológiájába;

- sebezhetőségvizsgálatot folytatunk le a fennálló sebezhetőségek azonosítására;

- javaslatokat teszünk a sérülékenységek kiküszöbölésére;

- a vizsgálat eredményeit megbeszélés keretében ismertetjük.

A szolgáltatás eredményeképpen Önöknek egy vizsgálati jelentést adunk át, mely tartalmazza a vizsgálat módszereit, a feltárt hiányosságokat és a védelmi intézkedéseket. -

VIRTUÁLIS MEGOLDÁSOK VIZSGÁLATA

A virtualizáció nem más, mint a fizikai eszközökből/erőforrásokból virtuális eszközök/erőforrások létrehozása. A virtualizáció nyújtotta előnyök (költséghatékonyság, egyszerűbb üzemeltetés, rugalmas kiszolgálása az üzleti igényeknek) miatt egyre szélesebb körben kerül bevezetésre, akár kritikus informatikai rendszerek esetében is.A virtualizáció üzemeltetési előnyei mellett azonban új biztonsági kihívásokat kell a szervezeteknek megtanulni kezelni:

- egy szerver meghibásodása, több szolgáltatás kiesését vonhatja maga után;

- ha egy virtuális szervert kompromittálnak, akkor az több rendszer fenyegetettségét növeli,

- szerepkörök összemosódása (hálózati adminisztrátor, operációsrendszer-adminisztrátor, SAN-adminisztrátor stb.)

A következő kapcsolatokban merülnek fel biztonsági kérdések:- fizikai adathálózat, Internet – virtuális host

- virtuális host - hypervisor/gazda operációs rendszer

- virtuális host - virtuális host

- fizikai adathálózat - szervizkonzol

- fizikai adathálózat - menedzsmentközpont

- virtualizált hálózat, virtuális host-ok között adatkapcsolatok

A vizsgálatok során felhasználjuk a gyártók által készített biztonsági ajánlásokat és dokumentációkat, konfigurációelemző szoftverrel gyűjtjük össze a releváns konfigurációs elemeket, majd a sebezhetőségeket az adott informatikai környezetben tovább vizsgáljuk, és kiszűrjük a nem relevánsakat.A szolgáltatás keretében

felderítjük a felsorolt kapcsolatok sebezhetőségeit, konfigurációelemzést végzünk a virtualizált megoldás rendszereire.A vizsgálat eredményeképpen Önnek egy vizsgálati jelentést adunk át, melyben a biztonsági vizsgálatok eredményét, valamint a sebezhetőségek megszüntetésére tett javaslatainkat dokumentáljuk. -

AZ ÁLTALÁNOS ADATVÉDELMI RENDELETNEK (GDPR) VALÓ MEGFELELÉS TÁMOGATÁSA

2018. május 25, napjától kötelezően alkalmazandó az új, uniós szinten kötelező Általános Adatvédelmi Rendelet (2016/679/EU rendelet – GDPR, Rendelet), mely a korábban hatályos magyar (és uniós tagállamokbeli) adatvédelmi szabályrezsimet alapjaiban és elveiben változtatta meg, es amelynek előírásait teljesítenie kell valamennyi adatkezelőnek (aki az adatkezelés célját önállóan, vagy másokkal együtt meghatározza), és adatfeldolgozónak egyaránt.A GDPR-t bár elviekben csak a korábban hatályos irányelv aktualizálásának tekinthető, a gyakorlatban azonban számos olyan újítást vezetett be, amelyeknek teljesítése valamennyi adatkezelő, adatfeldolgozó számára jelentős kihívást jelent (pl. beépített és alapértelmezett adatvédelem, átláthatóság, elszámoltathatóság elve, az elfeledtetés joga).A GDPR fontos újítása, hogy az adatkezelőktől nem csak adminisztratív intézkedések megtételét várja el, hanem a megfelelés érdekében megfelelő informatikai feladatok elvégzése is szükséges. Emiatt meggyőződésünk, hogy bár ez a feladat elsősorban jogi szaktudást igényel, informatikai szakemberek nélkül a Rendelet által előírt feladatok NEM végezhetők el!A szolgáltatás keretében

- feltérképezzük az adatkezelő által kezelt személyes adatokat,

- felmérjük az adatkezelő aktuális szervezeti kultúrája és tevékenysége GDPR-nak a való megfelelését,

- beazonosítjuk és segítünk priorizálni az adatkezelő teendőit a Rendeletnek való megfelelés érdekében,

- segítséget nyújtunk a beazonosított feladatok, teendők megvalósításában. Ennek keretében igény szerint elkészítjük többek között:

- az adatkezelő adatvédelmi, és adatbiztonsági szabályzatát,

- az adatkezelő által kötelezően elkészítendő adatkezelési tájékoztatókat,

- szakmai támogatást nyújtunk az adatkezelő által kinevezett adatvédelmi tisztviselő (DPO) számára,

- szakmai tanácsadást nyújtunk az informatikai vonatkozású feladatok elvégzéséhez,

- elkészítjük a Rendeletnek való megfeleléshez szükséges eljárásrendeket,

- igény esetén a jogszabályi megfeleléshez jelentős segítséget nyújtó technológiai megoldásokat vezetünk be.

Tekintettel arra, hogy a tagállami hatóságok, így a magyar Nemzeti Adatvédelmi és Információszabadság Hatóság (NAIH) is jogosult a Rendeletben foglalt rendelkezések érvényesülését ellenőrizni, és azok megsértése esetén horribilis összegű – akár 20 millió euró, vagy az éves globális árbevétel 4%-ának megfelelő- bírság kiszabására is sor kerülhet, így a kancellar.hu kiemelten fontosnak tartja a GDPR-ban foglaltaknak való megfelelést.

OKTATÁSI SZOLGÁLTATÁSOK

-

INFORMÁCIÓBIZTONSÁGI OKTATÁS

Az informatikai biztonság nemcsak technológiai kérdés, a felhasználó tudatos viselkedése alapvetően határozza meg a szervezet biztonsági szintjét. A biztonságtudatosság legegyszerűbben képzés keretében sajátítható el, ahol a felhasználók nemcsak a helyes viselkedéssel ismerkednek meg, de példákon keresztül bemutatva a tipikus emberi hibák következményeit is átélhetik, akár interaktív oktatás (workshop) keretében is.Az oktatás tematikája

- A biztonság filozófiája

- Információbiztonsági alapfogalmak

- Jogi háttér

- Technikai és nem technikai jellegű támadások formái

- Biztonsággal kapcsolatos szabályok

- Incidenskezelés

-

INFORMÁCIÓBIZTONSÁGI TUDATOSSÁGI PROGRAM

Az informatikai biztonság leggyengébb láncszeme az ember. Az emberből fakadó kockázatok csökkentésének leghatékonyabb módja, ha a szervezet rendszeresen és szervezetten fejleszti munkatársai biztonságtudatosságát. A biztonságtudatosság a szervezet különböző szintjein mást és mást jelent, ezért a jó biztonságtudatossági program figyelembe veszi a szervezet sajátosságait, a felhasználói csoportok speciális igényeit.A személyre szabott informatikai biztonságtudatossági-programunk három lépésből áll:

- felmérjük a jelenlegi helyzetet;

- biztonság tudatosság-tréninget tartunk a felhasználók 4 szintje számára (vezetők, felhasználók, informatikusok, biztonsági munkatársak);

- javaslatot teszünk írásban az információbiztonság fokozását célzó intézkedésekre.

A tudatossági program egy teljes évet átölelő aktivitássorozat, melynek keretében oktatások zajlanak, tematikus hírlevelek kerülnek kiküldésre, játékok, versenyek képzik és tartják ébren a dolgozók figyelmét. Az oktatásokat a kancellar.hu különböző szinteken javasolja megvalósítani, hiszen különböző csoportok különböző mértékben hatnak az információbiztonsági láncra.A szolgáltatás keretében az alábbi csoportok testre szabott oktatását vállaljuk és javasoljuk:- A vállalat minden dolgozójára vonatkozó biztonságtudatossági oktatás;

- A szervezet vezetőinek, felsővezetőinek biztonságtudatossági oktatása;

- Az informatikai üzemeltetőknek, fejlesztőknek szóló oktatás;

- Az információbiztonsági szakemberek továbbképzése.

BIZTONSÁGI RENDSZERINTEGRÁCIÓ

-

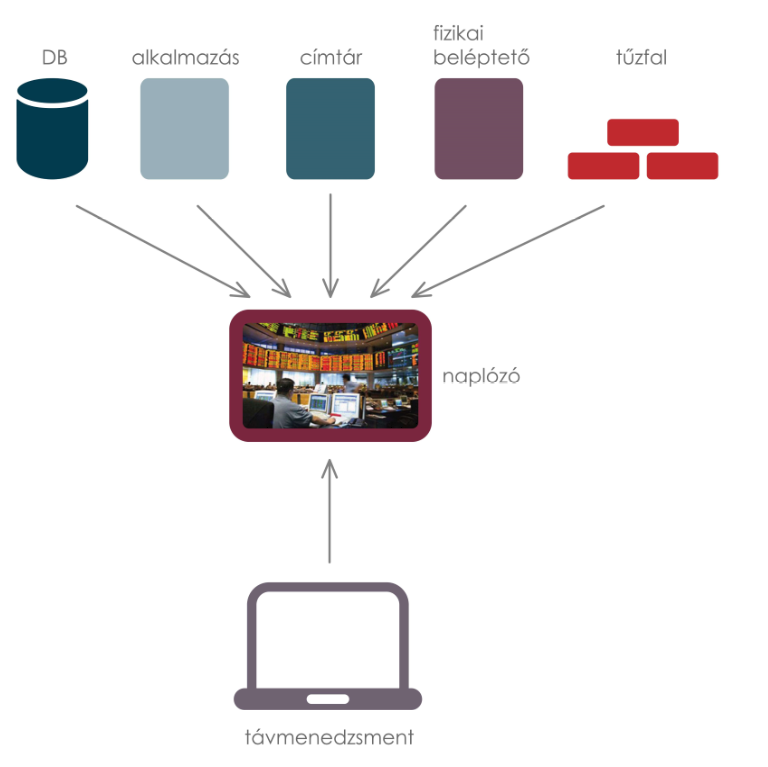

KÖZPONTI NAPLÓELEMZŐ RENDSZER IMPLEMENTÁCIÓJA

A szervezetek általános üzleti kockázatkezelési rendszerének szerves részét kell képeznie az üzemviteli kockázatok kezelésének is. Ezen kockázatok kezelésében kiemelt szerep jut az informatikai rendszerekben keletkező események gyűjtésének és feldolgozásának. Az elkülönülten keletkezett események hatékony tárolása és elemzése, valamint a hatályos jogszabályoknak való megfelelés érdekében célszerű központi eseménygyűjtő és incidenskezelő rendszert (SIEM - Security Information and Event Management) üzemeltetni.A szolgáltatás keretében

- felmérjük és dokumentáljuk a SIEM-rendszerrel szemben támasztott követelményeket.

- azonosítjuk a jogszabályi, ágazati, üzleti követelményeket,

- felmérjük a kialakítandó rendszerrel szemben támasztott funkcionális követelményeket;

- kifejlesztjük a gyárilag nem támogatott interfészkapcsolatokat;

- elvégezzük az implementációt;

- meghatározzuk az incidenskezelési folyamatokat;

- elvégezzük a gyárilag támogatott riportokon felül az Önök igényeinek megfelelően további egyedi riportok fejlesztését;

- megtartjuk a különböző szintű oktatásokat (felhasználói, üzemeltetői, adminisztrátori);

- az implementáció teljes folyamatát részletesen dokumentáljuk (rendszerterv, tesztelési terv, tesztjegyzőkönyvek, üzemeltetési dokumentáció, oktatási segédanyagok).

Az implementációt követően vállaljuk az incidensek folyamatos figyelését és kezelését az incidenskezelési szabályzattal összhangban.

- felmérjük és dokumentáljuk a SIEM-rendszerrel szemben támasztott követelményeket.

-

HATÁRVÉDELEM – TŰZFAL, BEHATOLÁS MEGELŐZÉS, TARTALOMSZŰRŐ RENDSZEREK TERVEZÉSE, TELEPÍTÉSE

A határvédelmi rendszer elsődleges funkciója a külső behatolások elleni védekezés. Beállított szabályok alapján dönt a kommunikáció engedélyezéséről, tiltásáról vagy egyéb speciális lépések végrehajtásáról.A szolgáltatás keretében a következő feladatokat végezzük el:

- Rendszertervezés.

Az igények, törvényi és üzleti követelmények megismerését követően elkészül a rendszerterv, mely tartalmazza a biztonsági eszközök elhelyezését a hálózatban. Az informatikai biztonsági szabályzat alapján kerül kialakításra az adott eszközök konfigurációja. - Üzembe helyezés

Az engedélyezett forgalmaknak megfelelő szabályok implementálása után funkcionális teszteléssel győződünk meg arról, hogy a dokumentált forgalom és csak az haladhat a zónák között. Ennek elvégzéséről jegyzőkönyv készül, melyet az Önök képviselője aláírásával hitelesít. Ezek után kerülhet sor az éles üzembe vételre. Az üzemeltetési környezetbe helyezett új hardver- és szoftvermegoldásokról részletes rendszerdokumentáció készül, amelyet nyomtatott példányban és elektronikus formában is átadunk. - Oktatás

Az Önök kívánsága szerint a kancellar.hu lehetőséget biztosít a szállítandó eszköz kezelésére vonatkozó ismeretanyag átadására. Az oktatás. első lépésében az ajánlott termék minden funkcióját külön ismertetjük, részletesen bemutatjuk a konfigurációs lehetőségeket, lehetőséget biztosítunk az eszköz kipróbálására. Az oktatás során szakembereink a résztvevőkkel együtt saját oktatótermünkben modellezik a leendő hálózati infrastruktúrát Az oktatás második lépéseként az Önök kijelölt munkatársa(i) a telepítés és a konfigurálás folyamatát ismerheti(k) meg.

Az URL-, tartalom-, vírusszűrést transzparens módon, a tűzfallal együttműködve oldjuk meg. Az IPS rendszeren minden hálózaton megjelenő csomag áthalad, amit a rendszer online elemez, és amiről döntést hoz az előre definiált szabályok alapján.A szolgáltatás keretében a CheckPoint, Palo Alto, McAfee, Cisco, Symantec, IBM gyártók megoldásai közül választhatnak. - Rendszertervezés.

-

BIZTONSÁGI HARDENING

A rendszerhardening célja, hogy a nem használt szolgáltatások letiltásával, a paraméterezés módosításával a rendszer támadási felülete csökkenjen.A hardening során a kiválasztott szerver informatikai funkcióit térképezzük fel, majd a szerveren futó szolgáltatásokat és azok paraméterezéseit vizsgáljuk meg. A vizsgálat során minden egyes szolgáltatást és paramétert az informatikai funkció tükrében értékelünk, és ha nem indokolt a használata, letiltjuk a szolgáltatást, megváltoztatjuk a konfigurációt.A szolgáltatás keretében az alábbi lépéseket hajtjuk végre

- a szerver(ek) operációsrendszer-szintű ellenőrzése, a szükséges módosítás(ok), hardening(ek) előkészítése, tesztelése, beállítása;

- rendszertérkép készítése (milyen alkalmazások vannak a szerveren, ezek milyen adatkapcsolatokkal rendelkeznek egymás és az Önök egyéb rendszerei, illetve a külvilág felé, stb);

- a szerver kiszolgáló alkalmazásainak biztonsági szempontból történő átvizsgálása (Pl. Oracle-ben hol és hogyan történik az authentikáció, stb.);

- az érintett szerverek működési környezetének, hálózati kapcsolatainak, kapcsolódásainak, pontos szolgáltatási körének, üzemeltetési folyamatának a feltérképezése, megismerése, dokumentálása;

- hardeningjavaslat elkészítése és lehetőség szerint tesztszerveren történő kipróbálása;

- az éles szerver hardeningje, üzemeltetési folyamatok módosítása/javítása/kidolgozása;

- testre szabott monitoring módszertanok és eljárások kialakítása.

A szolgáltatás eredményeképpen a kiválasztott szerver biztonsági megerősítését hajtjuk végre, a feladat elvégzését dokumentáljuk, átadjuk.

TÁMOGATÁS ÉS MENEDZSELT BIZTONSÁGI SZOLGÁLTATÁSOK

-

MENEDZSELT BIZTONSÁGIESZKÖZ- ÜZEMELTETÉS

Az informatikai biztonsági eszközök (IDS/IPS, tartalomszűrők, tűzfalak, vírusvédelmi rendszerek) rendszerint folyamatos felügyeletet igényelnek, ugyanakkor ezeknek a rendszereknek a konfigurálása speciális felkészültséget igényel, hiszen egy konfigurációs hiba egész informatikai infrastruktúrákat béníthat le vagy hagyhat védelem nélkül.Szakembereink a különböző gyártók informatikai biztonsági eszközeinek üzemeltetésében, auditálásban nagy gyakorlatot szereztek, amit ennek a szolgáltatásnak a keretében Önök számára is elérhetővé teszünk.A szolgáltatáshoz szolgáltatási megállapodást készítünk, melyben a szolgáltatási idősávot, a reagálási időt, az elhárítási vállalásokat, a kapcsolattartás módját és formáját is meghatározzuk. Az egyedi igények kezelésére IMACD (Install, Move, Add, Change, Delete) ponttáblázatot dolgozunk ki, a tipikus felhasználói igényekre előre meghatározzuk a pontértékét, és a szolgáltatás keretében adott számú pontot térítésmentesen biztosítunk.A szolgáltatás keretében

- telepítjük az alkalmazásokat, elvégezzük a konfigurálásukat, verziófrissítésüket;

- karbantartjuk a szabálybázisokat, új szabályokat alakítunk ki;

- üzemeltetjük az alkalmazást futtató számítógép operációs rendszerét;

- fogadjuk és kezeljük a rendszer által generált riasztásokat;

- heti, havi jelentést készítünk;

- dokumentáljuk a rendszerben végzett üzemeltetői beavatkozásainkat;

- elvégezzük a naplóállományok archiválását;

- kezeljük a gyártói eszkalációt.

-

KIHELYEZETT INFORMATIKAI BIZTONSÁGI VEZETŐ

Informatikai biztonsági vezetőnek lenni egy összetett, interdiszciplináris feladat. Egyszerre kell képesnek lennie technológiai vizsgálatokat lefolytatni, szabályzatokat készíteni és oktatni, tisztában kell lennie az informatikai rendszerek üzemeltetési feladataival, „beszélnie kell” a rendszergazdák, az üzlet és a jog nyelvét. Tapasztalatunk szerint az ilyen ember nemcsak nagyon ritka, de ha van is, rendkívül drága, nehezen beszerezhető kincs, ugyanakkor a legtöbb szervezet nem engedheti meg magának, hogy minden egyes részképességre külön embert alkalmazzon.Ennek a problémának a kezelésére alakítottuk ki ezt a szolgáltatást. Elgondolásunk lényege, hogy mint cég „egy személyben” ellátjuk az informatikai biztonsági vezetőre háruló feladatokat. A szolgáltatás keretében biztosítjuk, hogy minden egyes részfeladatot az adott területhez jól értő szakértőnk végezzen el, ugyanakkor biztosítjuk a szolgáltatás személyhez köthetőségét azáltal, hogy két személyt (vezető és helyettes) megnevezünk, akik az Önökkel kapcsolatos napi feladatokkal tisztában vannak.A szolgáltatást egy intenzív tanulási folyamattal kezdjük, melynek során a kulcsszereplőket és az Önök informatikai, biztonsági környezetét megismerjük. Ezt követően kidolgozunk egy éves audittervet, valamint biztonságfejlesztési koncepciót, melyek elfogadását követően a megállapodás szerinti elszámolásban és működési folyamatok szerint végezzük az informatikai biztonsági vezető munkáját.A szolgáltatás keretében

- megismerjük a szervezet informatikai biztonsági helyzetét;

- elkészítjük az éves biztonsági vizsgálati tervet és biztonságfejlesztési koncepciót;

- elvégezzük a tervezett biztonsági vizsgálatokat;

- a megállapodás függvényében

- elvégezzük az informatikai biztonsági fejlesztési feladatokat;

- eseti jellegű informatikai biztonsági támogatást biztosítunk, mint például:

- információ biztonsági tudatossági program vezetése, oktatások megtartása,

- biztonsági szempontok képviselete a változtatásmenedzsment folyamatában,

- biztonsági szempontok képviselete új rendszerek bevezetésekor, nagyobb informatikai fejlesztési projektekben.

MINŐSÉGBIZTOSÍTÁSI SZOLGÁLTATÁSOK

-

TANÁCSADÁS BIZTONSÁGI TERMÉK BEVEZETÉSÉHEZ

Az elmúlt években az általános informatikai megoldások bonyolultságát „sikeresen” utolérték a biztonsági termékek bevezetései is. Hiszen még az egyszerűnek tűnő tűzfal telepítése esetében is számos olyan kérdés merül fel (licencelés, skálázhatóság, támogatandó protokollok, VPN-kialakítás), amely a gyártóválasztást vagy a bevezetés (oktatások, átállás megtervezése, tesztelés) folyamatát alapvetően befolyásolhatja.Ezen szolgáltatás keretében cégünk biztonsági termékek bevezetése témában szerzett gyakorlati tapasztalatait kínálja fel Önöknek, a biztonsági termékeik bevezetéséhez szükséges speciális szakmai tudás biztosításával.A szolgáltatás keretében vállaljuk a biztonsági termékbevezetés (pl. tűzfal, IDM rendszer, naplómegoldás stb.) teljes életciklusában való szakmai közreműködést az alábbi főbb mérföldkövek mentén:

- igényfelmérés, melynek keretében megismerjük a biztonsági termékkel megoldandó probléma összes lényegi vonatkozását a termékkel szembeni üzleti, jogi és technológiai követelmények pontos meghatározása érdekében;

- koncepció, stratégia kidolgozása, melynek keretében kidolgozzuk a biztonsági termék bevezetésének a szervezet változási képességét és a feladat bonyolultságát figyelembe vevő módszerét és ütemezését;

- tenderkiírás, pályáztatás keretében az ajánlattételi dokumentáció összeállításától, a szállítók értékelésén át, a szerződéskötésig bezárólag aktívan végigkísérjük a projektet;

- projektmegvalósítás során a kiválasztott szállítóval folyamatosan együttműködünk, az egyeztetéseken az Önök szakmai képviseletét ellátjuk, a projekt minden mozzanatán (különös tekintettel az élesbe állításra!) "rajta tartjuk a szakmai szemünket";

- projektzárás-követés, a projekt átvételét követően elvégezzük a projekt utólagos értékelését, segítünk a támogatási szerződés kialakításában.

A szolgáltatás keretében elkészítjük az alábbi dokumentumokat- Igénydefiníciós dokumentum

- Megvalósíthatósági tanulmány

- Koncepció, illetve stratégia

- Teljes ajánlattételi dokumentáció (pályáztatás esetén)

- Ajánlati kiírás

- Műszaki specifikáció

- Szerződésminta

- Ajánlatok kiértékelése, prezentáció

- Kiértékelési szempontrendszer

- Projekttermékek véleményezése

- Feljegyzések

- Támogatási szerződés véleményezése

-

BIZTONSÁGI TANÁCSADÁS EGYEDI SZOFTVER BEVEZETÉSÉHEZ

Egy új szoftver bevezetése önmagában komplex, sok bizonytalansággal – ezért kockázattal – járó feladat. Ma már egyetlen szoftver bevezetésénél sem maradhat el a biztonsági környezetének, követelményeinek figyelembevétele. Tapasztalatunk szerint a biztonsági kérdésekre sem a megrendelői, sem a fejlesztői oldal nem fordít kellő figyelmet, általában a hiányzó gyakorlat és tapasztalat okán. Ezek hiányában – különösen a külső, szerződéses keretben megvalósuló fejlesztések esetén – jelent komoly kihívást a biztonság beillesztése a folyamatba, mivel a biztonsági követelmények sokszor állnak szemben a meglévő fejlesztői gyakorlattal, üzleti követelményekkel.Az Önök – mint megbízó – oldalán közreműködve segítünk a biztonsági követelmények feltárásában, azok fejlesztő felé való kommunikációjában valamint a fejlesztés teljes folyamatát végigkísérve képviseljük a biztonsági szempontok érvényre juttatását.Fontos felhívnunk a figyelmet arra, hogy a hatásos képviselet érdekében már a feladat megfogalmazásakor célszerű a biztonsági követelményeket definiálni, mivel azok a legtöbb esetben közvetlen ráhatással vannak a kialakítandó rendszerre, így a költségekre, így alapvetően befolyásolhatják (különösen külső fejlesztés esetén) az ajánlat tartalmát, terjedelmét, ütemezését.A szolgáltatás keretében

- elemezzük a rendszer biztonsági környezetét (üzemeltetési, üzleti, fizikai);

- felmérjük és dokumentáljuk a biztonsági követelményeket;

- az ajánlati tárgyalásokon képviseljük az IT biztonsági érdekeket;

- értékeljük az ajánlattevők fejlesztési módszertanába beépített IT biztonsági kontrollokat;

- a fejlesztési folyamatot végig követve az eredménytermékeket IT biztonsági szempontból értékeljük;

- folyamatosan IT biztonsági tanácsadást biztosítunk Önöknek a projekttel kapcsolatban;

- elvégezzük a rendszer IT biztonsági tesztelését (etikus hacking, kódelemzés, biztonsági funkciók tesztelése);

- felügyeljük az élesítés folyamatát IT biztonsági szempontból;

- véleményezzük a rendszerhez készített üzemeltetési dokumentációt;

- véleményezzük a rendszerre kötött üzemeltetési szerződés biztonsági fejezetét;

A szolgáltatás keretében az alábbi eredménytermékek elkészítését vállaljuk:- Biztonsági probléma meghatározása (biztonsági környezet, követelmények)

- Biztonsági funkcionális követelmények jegyzéke

- feljegyzések az ajánlati dokumentációkról

- szállítók fejlesztési módszertanának biztonsági értékelése

- biztonsági tesztelési terv

Szolgáltatás ütemezése: A bevezetési projekttől függően, célszerűen a követelmények meghatározásának határideje előtt legalább 2 hónaptól számítva. -

SZOFTVERFEJLESZTÉS-BIZTONSÁGI TANÁCSADÁS FEJLESZTŐKNEK

A szoftver biztonsága magától a szoftverfejlesztéstől el nem választható, legyen szó akár egyedi fejlesztésről, akár dobozos szoftverről, hiszen a biztonság nem termék, nem egy tulajdonság, hanem egy folyamat eredménye. Ezen felismerés alapján alakította ki a Microsoft is saját szoftverbiztonsági életciklus modelljét (Security Development Lifecycle). Tapasztalataink szerint a szoftverfejlesztői műhelyekből jelenleg hiányzik az IT biztonsági kérdések szervezett, folyamatba épített kezelésének gyakorlata.Ha az Ön szervezete rendelkezik saját fejlesztői kapacitással, és a fejlesztéseit nagy értékű üzleti folyamatokban használják, ugyanakkor fejlesztési gyakorlata a biztonsági kérdéseknek a kezelésére nem terjed ki, akkor ezt a szolgáltatást az Ön számára alakítottuk ki.Szakembereink jártasak a rossz (kódfeltörési technikák ismerete, tervezési hiányosságok kiaknázása) és a jó oldal (etikus hackelés, kódelemzési, fenyegetés modellezés) által alkalmazott technikákban. A szolgáltatás keretében ezt a szakmai tudást "hands-on" módon szakembertől szakembernek adjuk át.A szolgáltatás keretében

A szervezet fejlesztési modelljétől függően az alábbi területeken közreműködve segítünk biztonságos fejlesztési módszertanuk kialakításában:- biztonságtudatossági oktatás

- technológiaspecifikus biztonságos fejlesztési módszerek kidolgozása

- sérülékenységelemzési eszközök bevezetése

- biztonságos kódolási szabályok bevezetése

- fenyegetés modellezés meglévő rendszerekre, technika beépítése a fejlesztési ciklusba

- penetrációs tesztelés végrehajtása

- biztonsági kódelemzés

- biztonságos fejlesztési életciklus bevezetése

- érettség felmérése

- fejlesztési program kialakítása és vezetése

A szolgáltatás egy előzetes állapotfelméréssel indul és az Önökkel egyeztetett stratégia mentén működünk közre a technikák bevezetésében.

Mivel a social engineering rendkívül erőforrás-igényes, és adott körülmények között szinte mindenki rávehető hibázásra, ezért azt javasoljuk, hogy Önökkel közösen kerüljön kialakításra az a vizsgálati program, amely az Önök munkavállalóinak biztonságtudatosságát teszteli. A tervezés során van lehetőség arra, hogy Önök egyes személyeket vagy osztályokat, igazgatóságokat, területeket kivonjanak a vizsgálat alól. A vizsgálat teljes ideje alatt kiemelt kapcsolattartót biztosítunk, és az Önök kapcsolattartójával minden lépést előzetesen egyeztetünk.